Bei der Authentication Mechanism Assurance (AMA) handelt es sich um eine Funktion, welche sicherstellen soll, dass ein Benutzer nur dann Mitglied einer Sicherheitsgruppe ist, wenn er sich nachweislich mit einer starken Authentifizierunsmethode (also einer Smartcard) angemeldet hat. Meldet sich der Benutzer stattdessen via Benutzername und Kennwort an, hat er keinen Zugriff auf die angeforderten Ressourcen.

Ursprünglich für den Zugriff auf Dateiserver gedacht, kann man die AMA (mit einigen Einschränkungen) jedoch auch für die administrative Anmeldung verwenden. Somit wäre es beispielsweise denkbar, dass ein Benutzer unprivilegiert ist, wenn er sich mit Benutzername und Passwort anmeldet, und über administrative Rechte verfügt, wenn er sich mit einem Zertifikat anmeldet.

Einschränkungen

Die Vorgehensweise unterliegt jedoch einigen Einschränkungen, die bei der Umsetzung berücksichtigt werden müssen:

- Da die AMA-verwalteten Gruppen zwingend Universal sein müssen, können manche Gruppen (etwa "Domain Admins") nicht über AMA abgesichert werden (BUILTIN\Administrators funktioniert und wird in dieser Demo auch verwendet).

- Fast Logon und Cached Logons sollten auf den Adminrechnern deaktiviert werden, um Wechselwirkungen zu vermeiden.

- Es sind u.U. Änderungen an den Zertifizierungsstellen-Zertifikaten der PKI notwendig (Issuance Policies).

Die Authentication Mechanism Assurance schützt nicht vor Identitätsdiebstählen wie Pass-the-Hash und Pass-the-Ticket. Auch bei einer Smartcard Anmeldung gibt es Passwort Hashes und Ticket Granting Tickets, die mit den einschlägigen Werkzeugen entwendet werden können.

Voraussetzungen

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Damit die AMA genutzt werden kann, muss die Infrastruktur einige Voraussetzungen erfüllen:

- Eine Active Directory integrierte ausstellende Zertifizierungsstelle muss im Netzwerk vorhanden sein.

- Das Zertifizierungsstellen-Zertifikat der ausstellenden Zertifizierungsstelle muss im NTAuthCertificates Objekt der Gesamtstruktur gespeichert sein, was zwar dem Standardfall entspricht, jedoch aus Härtungsgründen eventuell verändert wurde.

- Im Zertifizierungsstellen-Zertifikat der ausstellenden Zertifizierungsstelle muss entweder die All Issuance Policy oder eine explizit für Authentication Mechanism Assurance definierte Issuance Policy enthalten sein.

- Eine Zertifikatvorlage für Smartcard-Anmeldungen muss konfiguriert und auf der Zertifizierungsstelle zum Ausstellen veröffentlicht sein.

- Die Domänencontroller müssen über Domänencontroller-Zertifikate verfügen, welche die Smartcard-Anmeldung verarbeiten können.

- Man muss über eine physische Smartcard verfügen, oder eine virtuelle Smartcard einrichten.

Vorgehensweise

Die Einrichtung der Authentication Mechanism Assurance besteht aus den folgenden Schritten:

- Einrichtung der Gruppenrichtlinien für die administrativen Computer

- Vorbereiten der der Zertifizierungsstellen für die Authentication Mechanism Assurance

- Vorbereiten der Domänencontroller für die Smartcard Anmeldung

- Konfigurieren der Zertifikatvorlage für die Anmeldung mit der Authentication Mechanism Assurance

- Erstellen der mit der Authentication Mechanism Assurance verwalteten Gruppe

- Verbinden der Sicherheitsgruppe mit der Ausstellungsrichtlinie für die Authentication Mechanism Assurance

- Beantragen der Benutzerzertifikate

- Anmelden mit dem Benutzerzertifikat

Einrichtung der Gruppenrichtlinien für die administrativen Computer

Damit die Authentication Mechanism Assurance fehlerfrei eingesetzt werden kann, muss eine Gruppenrichtlinie auf die administrativen Computer angewendet werden, welche folgende Einstellungen setzt:

- Deaktivieren zwischengespeicherter Anmeldungen (Cached Credentials)

- Warten auf das Netzwerk für die Anmeldung (Fast Logon)

Die Authentication Mechanism Assurance verträgt sich naturgemäß nicht mit zwischengespeicherten Anmeldungen, da auf dem Client keine Unterscheidung stattfinden kann, ob sich der Benutzer mit einem Passwort oder mit einer Smartcard angemeldet hat. Somit könnte es zu unerwünschten Wechselwirkungen kommen, beispielweise, dass die Mitgliedschaft in der geschützten Gruppe auch bei einer Anmeldung mit Passwort angewendet würde.

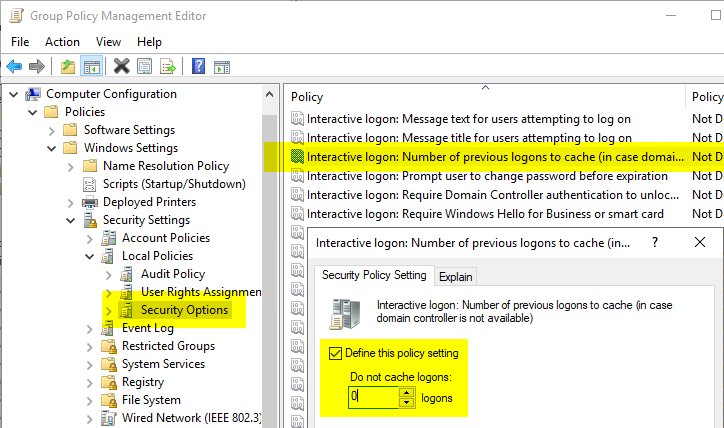

In der Gruppenrichtlinie wird zu "Computer Configuration" – "Policies" – "Windows Settings" – "Security Settings" – "Local Policies" – "Security Options" navigiert. Die Einstellung "Interactive Logon: Number of previous logins to cache (in case domain controller is not available)" auf "0" gesetzt (also keine Zwischenspeicherung)

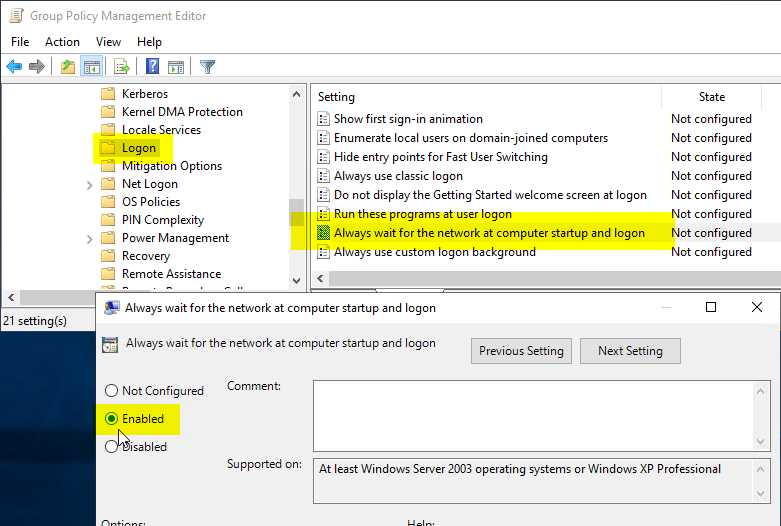

Anschließend wird zu "Computer Configuration" – "Policies" – "Administrative Templates" – "System" – "Logon" navigiert und die Einstellung "Always wait for the network at computer startup and logon" aktiviert.

Vorbereiten der der Zertifizierungsstellen für die Authentication Mechanism Assurance

Die Authentication Mechanism Assurance verwendet Ausstellungsrichtlinien (Issuance Policies). Die Zertifizierungsstellen, welche die Benutzerzertifikate ausstellen, müssen aus diesem Grund in ihrem Zertifizierungsstellen-Zertifikat entweder die Wildcard-Ausstellungsrichtlinie (AnyPolicy, nicht empfohlen) oder explizit den Object Identifier der gewünschten Ausstellungsrichtlinie beinhalten. Wie dies erreicht wird, ist in folgenden Artikeln beschrieben:

- Die Wildcard Ausstellungsrichtlinie (All Issuance Policies) in ein Zertifizierungsstellen-Zertifikat aufnehmen

- Eine eigene Ausstellungsrichtlinie in ein Zertifizierungsstellen-Zertifikat aufnehmen

Des Weiteren müssen die Zertifizierungsstellenzertifikate im NTAuthCertificates Objekt der Active Directory Gesamtstruktur hinterlegt sein. Wie dies erreicht wird, ist im Artikel "Bearbeiten des NTAuthCertificates Objektes im Active Directory" beschrieben.

Vorbereiten der Domänencontroller für die Smartcard Anmeldung

Da die Authentication Mechanism Assurance auf Smartcard Logon aufbaut, gelten hier die gleichen Voraussetzungen für Domänencontrollerzertifikate. Wie diese konfiguriert werden können, ist im Artikel "Domänencontroller-Zertifikatvorlagen und Smartcard Anmeldung" beschrieben.

Konfigurieren der Zertifikatvorlage für die Anmeldung mit der Authentication Mechanism Assurance

Für die Zertifikate der anmeldenden Benutzer muss eine Zertifikatvorlage erzeugt werden, welche die gewünschte Ausstellungsrichtlinie beinhaltet. Wie diese konfiguriert wird, ist im Artikel "Konfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance (AMA)" beschrieben

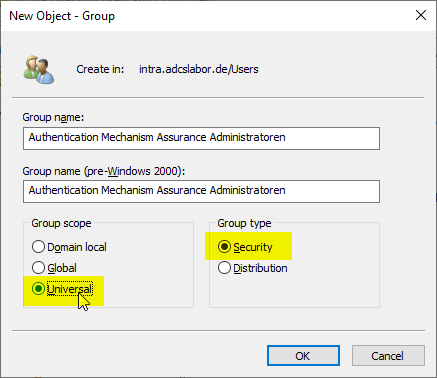

Erstellen der mit der Authentication Mechanism Assurance verwalteten Gruppe

Die Authentication Mechanism Assurance funktioniert nur mit universellen Sicherheitsgruppen. Daran muss beim Erstellen der Sicherheitsgruppe gedacht werden, oder die bestehende Gruppe muss in eine universelle Grupoe umgewandelt werden.

Dadurch, dass die Sicherheitsgruppe universal sein muss, gibt es natürlich einige Einschränkug bei deren Verwendung. Beispielsweise könnte sie nicht Mitglied der Gruppe Domänen-Administratoren sein. Eine Gruppenmitgliedschaft der Gruppe VORDEFINIERT\Administratoren auf Domänen-Ebene wäre aber beispielsweise möglich.

Verbinden der Sicherheitsgruppe mit der Ausstellungsrichtlinie für die Authentication Mechanism Assurance

Damit die Gruppenmitgliedschaft an die Anmeldung mit dem Benutzerzertifikat gebunden werden kann, muss die Sicherheitsgruppe mit der Ausstellungsrichtlinie verbunden werden. Wie das erreicht wird, ist im Artikel "Eine universelle Sicherheitsgruppe mit einem Object Identifier (OID) im Active Directory Verzeichnisdienst verbinden (Authentication Mechanism Assurance)" beschrieben.

Beantragen der Benutzerzertifikate

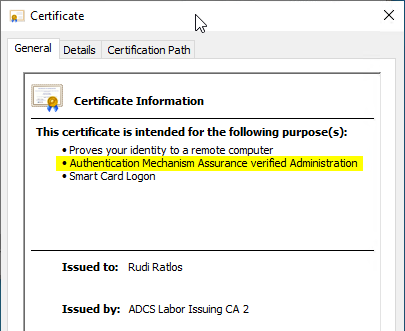

Anschließend können die Benutzerzertifikate beantragt werden. Die definierte Issuance Policy wird im Zertifikat angezeigt.

Anmelden mit dem Benutzerzertifikat

Nun können sich die Benutzer mit dem Zertifikat anmelden.

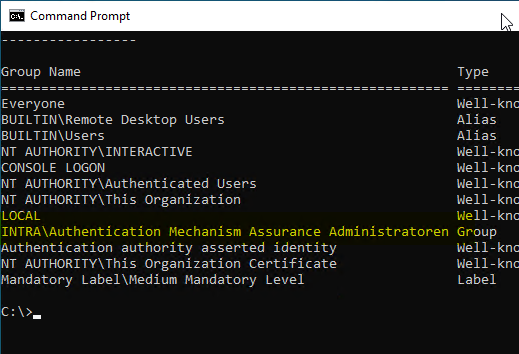

Der Benutzer ist nun Mitglied der per Authentication Mechanism Assurance verwalteten Sicherheitsgruppe.

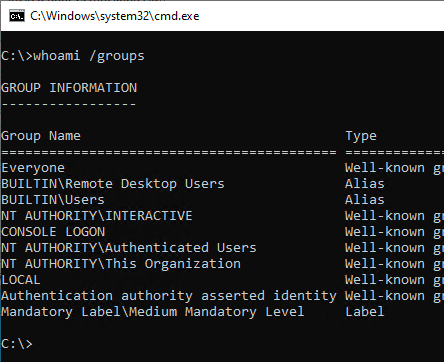

Zum Vergleich die Gruppenmitgliedschaften mit einer Anmeldung mit Benutzername und Passwort. Der Benutzer ist nicht Mitglied der Sicherheitsgruppe:

Weiterführende Links:

- Konfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance (AMA)

- Eine universelle Sicherheitsgruppe mit einem Object Identifier (OID) im Active Directory Verzeichnisdienst verbinden (Authentication Mechanism Assurance)

2 Gedanken zu „Verwenden von Authentication Mechanism Assurance (AMA) für die Absicherung der Anmeldung administrativer Konten“

Kommentare sind geschlossen.