Stellt man S/MIME Zertifikate aus, beinhalten diese üblicherweise eine Zertifikaterweiterung "S/MIME Capabilities". Diese Zertifikaterweiterung ist in RFC 4262 spezifiziert und kann von kompatiblen E-Mail Programmen dazu verwendet werden, die vom Empfänger einer verschlüsselten Nachricht unterstützten symmetrischen Algorithmen zu spezifizieren. Der Absender sollte dann den jeweils stärksten vom Empfänger unterstützen Algorithmus wählen.

Microsoft Outlook verwendet (sofern vorhanden und erforderlich) die Informationen in der "S/MIME Capabilities" Erweiterung eines Zertifikats. Nachfolgend wird beschrieben, auf welche Weise die Verwendung erfolgt, und welche Algorihmen ausgewählt werden.

Wie verhält sich Outlook, wenn die Erweiterung vorliegt und wie, wenn nicht?

Outlook verhält sich wie folgt, je nachdem, ob die Zertifikaterweiterung vorliegt oder nicht:

- Wenn S/MIME Capabilities Zertifikaterweiterung im Zertifikat des Empfängers vorhanden ist (oder die Information aufgrund des vorigen Erhalts einer signierten E-Mail vorliegt), wird der stärkste Algorithmus aus der Liste gewählt und verwendet.

- Wenn S/MIME Capabilities Zertifikaterweiterung im Zertifikat des Empfängers nicht vorhanden ist, wird der Standard-Algorithmus konfiguriert und verwendet

Der Standard-Algorithmus unterscheidet sich je nach verwendeter Outlook-Version:

- Outlook ab 2016 mit Hotfix KB4484511 und Outlook 2019 verwendet AES-256 als Standard-Algorithmus.

- Outlook ab 2010 mit Hotfix Package vom 22.02.2011 bis hin zu Outlook 2016 ohne Hotfix KB4484511 verwendet 3DES als Standard-Algorithmus.

- Outlook bis 2010 mit Hotfix package vom 22.02.2011 verwenden RC2-40 als Standard-Algorithmus.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Outlook-Verhalten überschreiben

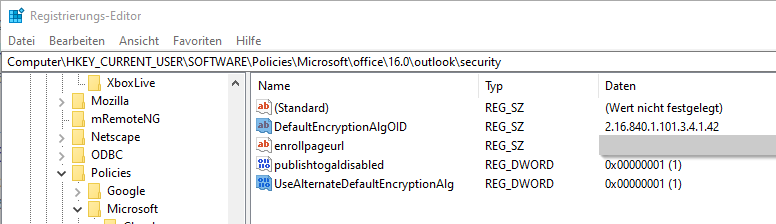

Der Standard-Algorithmus kann über den folgenden Registrierungsschlüssel angepasst werden.

HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\office\16.0\outlook\security

Sind die beiden genannten Registrierungswerte konfiguriert, werden die "S/MIME Capabilities" (egal ob über eine signierte E-Mail erhalten oder als Zertifikaterweiterung vorliegend) ignoriert und fest die hier konfigurierten Werte verwendet.

| Wert | Typ | Beschreibung |

|---|---|---|

| UseAlternateDefaultEncryptionAlg | REG_DWORD | Überstimmt die Einstellungen im Outlook Trust Center. Es wird der im DefaultEncryptionAlgOID Wert festgelegte Verschlüsselungsalgorithmus verwendet. |

| DefaultEncryptionAlgOID | REG_SZ | Bestimmt den zu verwendenden Verschlüsselungsalgorithmus. Er ist in Form einer OID (siehe Tabelle) zu hinterlegen. |

Als mögliche Werte kommen in Frage:

| OID | Beschreibung |

|---|---|

| 1.2.840.113549.3.7 | 3DES im CBC-Modus mit 168 Bit Schlüssellänge |

| 2.16.840.1.101.3.4.1.2 | AES im CBC-Modus mit 128 Bit Schlüssellänge |

| 2.16.840.1.101.3.4.1.22 | AES im CBC-Modus mit 192 Bit Schlüssellänge |

| 2.16.840.1.101.3.4.1.42 | AES im CBC-Modus mit 256 Bit Schlüssellänge |

Weiterführende Links:

Externe Quellen

- September 1, 2020, update for Outlook 2016 (KB4484511) (Microsoft)

- Description of the Outlook 2010 hotfix package (outlook-x-none.msp): February 22, 2011 (Microsoft)

- Your Digital ID name cannot be found error when decrypting a message by using a 3DES certificate (Microsoft)

- Plan for e-mail messaging cryptography in Outlook 2010 (Microsoft)

- When using Fast Smartcard and attempting to decrypt an e-mail encrypted using AES256 encryption in Outlook you are presented with the following error: "Sorry were having trouble opening this item…" (Citrix)

2 Gedanken zu „Microsoft Outlook: Den verwendeten Verschlüsselungsalgorithmus für S/MIME steuern“

Kommentare sind geschlossen.