Für die Verwendung des Online Certificate Status Protocol (OCSP) ist es erforderlich, eine entsprechende Zertifikatvorlage zu konfigurieren.

Der Online Responder (Online Certificate Status Protocol, OCSP) ist eine alternative Möglichkeit, Sperrstatusinformationen für Zertifikate bereitzustellen. Entitäten, die den Sperrstatus eines Zertifikats überprüfen möchten, müssen dank OCSP nicht die komplette Liste aller widerrufenen Zertifikate herunterladen, sondern können gezielt eine Anfrage für das betreffende Zertifikat an den Online Responder stellen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Online Responder (Online Certificate Status Protocol, OCSP)".

Konfiguration der Zertifikatvorlage

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

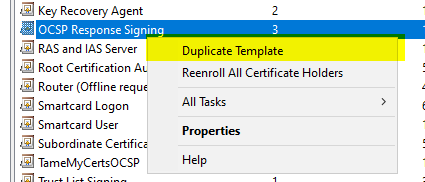

Die Active Directory Certificate Services liefern die Standard-Zertifikatvorlage "OCSP Response Signing" mit, welche als Ausgangsbasis für eine neue Zertifikatvorlage verwendet werden sollte.

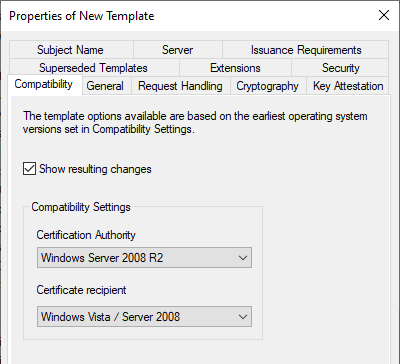

Karteikarte "Compatibility"

Die Unterstützung für OCSP wurde mit Windows Vista und Windows Server 2008 eingeführt. Da für OCSP einige besondere Einstellungen erforderlich sind, ist die Standard-Zertifikatvorlage für OCSP grundsätzlich eine Version 3 Zertifikatvorlage.

Die Kompatibilitätseinstellungen können somit unverändert übernommen werden.

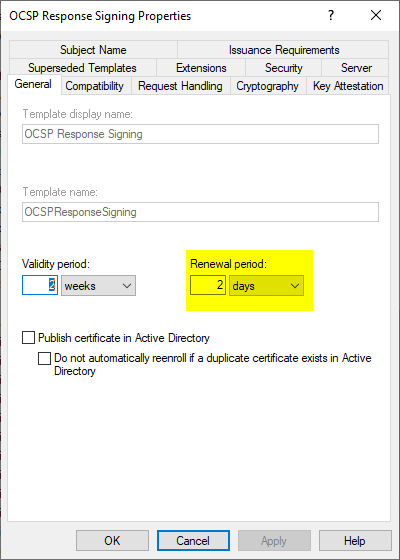

Karteikarte "General"

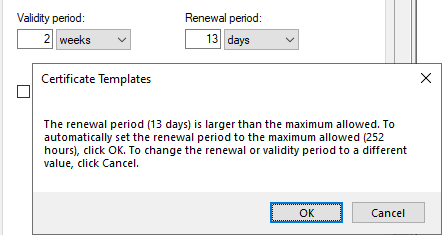

In der Standardeinstellung sind zwei Wochen für den Gültigkeitszeitraum ("Validity Period") und zwei Tage für den Erneuerungszeitraum ("Renewal Period") konfiguriert.

Da OCSP-Antwortsignaturzertifikate nicht widerrufen werden können, ist ein möglichst kurzer Gültigkeitszeitraum sehr sinnvoll.

Die Beantragung und Erneuerung der OCSP-Antwortsignatur-Zertifikate erfolgt nicht durch Autoenrollment, sondern durch den Onlineresponder direkt. Dieser wertet die Einstellung zur Zertifikaterneuerung aus und erneuert entsprechend den Einstellungen das Zertifikat.

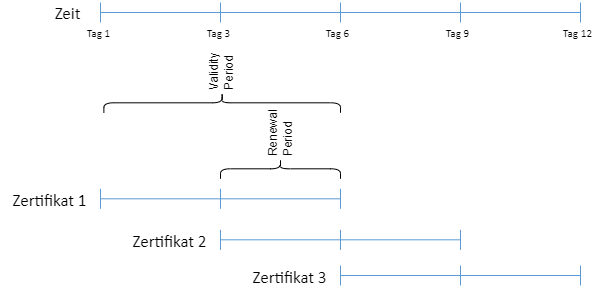

Um im Falle eines Ausfalls der Zertifizierungsstelle möglichst große Resilienz zu erreichen, sollte eine ähnliche Logik wie bei der Sperrlistenüberlappung angewendet werden, d.h. Ziel sollte es ein, eine möglichst frühe Erneuerung des Zertifikats zu erreichen. Sollte diese nicht möglich sein, kann auf diese Weise möglichst lange das bisherige Zertifikat weiter verwendet werden.

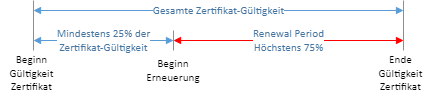

Zu beachten ist hierbei, dass im Gegensatz zu Autoenrollment nicht die Regel gilt, dass erst 80% der Zertifikatgültigkeit überschritten sein müssen. Jedoch erlaubt der Konfigurationsdialog für Zertifikatvorlagen keine Erneuerungszeiträume größer 75% der Zertifikatgültigkeit.

Entsprechend sollten die Verhältnisse zwischen Zertifikatgültigkeit und Erneuerungszeitraum geplant werden.

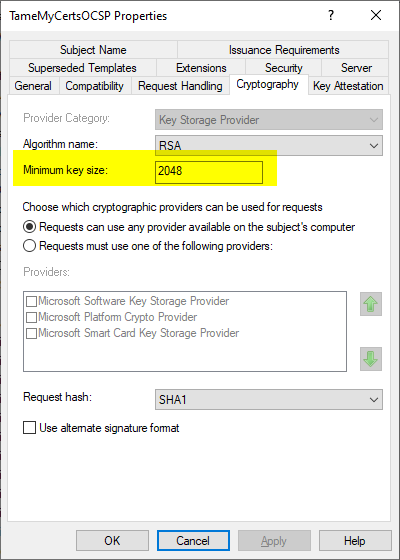

Karteikarte "Cryptography"

Da es sich im eine Zertifikatvorlage in Schema-Version 3 handelt, und der Onlineresponder nur diese unterstützt, können nur Key Storage Provider verwendet werden.

Die Schlüsselgröße ist in der Standardeinstellung auf 2048 Bit mit RSA-Schlüssel konfiguriert. Zwischenzeitlich ist es ratsam, diese auf 3072 Bit zu erhöhen. Die Verwendung von elliptischen Kurven ist technisch zwar möglich, birgt unter Umständen jedoch Kompatibilitätsprobleme.

Es kann sehr sinnvoll sein, zum Schutz des Schlüsselmaterials ein Hardware Security Modul (HSM) zu verwenden. Hier muss jedoch darauf geachtet werden, dass keine Speicherplatzbeschränkungen (z.B. bei Einsatz eines SafeNet HSM) vorliegen, welche die Verfügbarkeit zu einem späteren Zeitpunkt gefährden könnten.

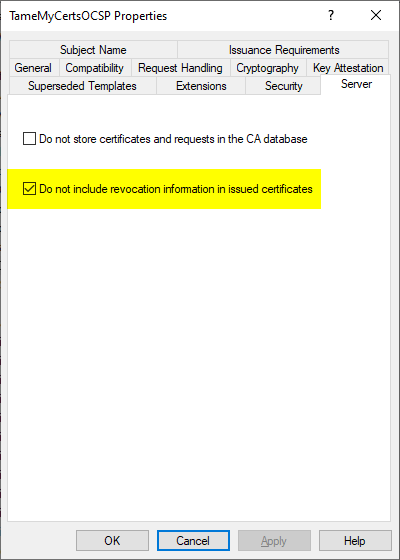

Karteikarte "Server"

Da OCSP-Antwortsignaturzertifikate selbst keine Sperrstatusinformationen beinhalten dürfen, muss die Option "Do not include revocation information in issued certificates" aktiviert sein. In der Standardeinstellung ist dies bereits der Fall.

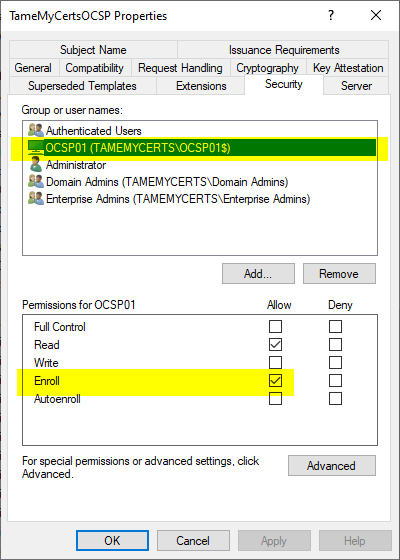

Karteikarte "Security"

Für die Beantragung der Zertifikate müssen die Computerkonten der Onlineresponder-Server mit "Enroll" (Achtung: nicht "Autoenroll") berechtigt werden. Dies kann durch explizites Eintragen der Computerkonten oder durch eine Sicherheitsgruppe erfolgen.

Weiterführende Links:

- Grundlagen Onlineresponder (Online Certificate Status Protocol, OCSP)

- Übersicht über die Einstellungsmöglichkeiten für Sperrkonfigurationen des Onlineresponders (OCSP)

- Grundlagen: Cryptographic Service Provider (CSP) und Key Storage Provider (KSP)

- Liste der Use Cases der Zertifikate, für welche die Kompatibilität zu auf elliptischen Kurven (ECC) basierenden Schlüsseln bekannt ist

- Planung von Zertifikat-Gültigkeit und Erneuerungs-Zeitraum von End-Entitäts-Zertifikaten mit Autoenrollment

- Welche Schlüssellängen sollten für Zertifizierungsstellen und Zertifikate verwendet werden?

Ein Gedanke zu „Konfigurieren einer Zertifikatvorlage für Onlineresponder (OCSP) Antwortsignatur-Zertifikate“

Kommentare sind geschlossen.