Nachdem eine Zertifikatvorlage für die Verteilung von Remotedesktop-Zertifikaten konfiguriert wurde (siehe Artikel "Konfigurieren einer Zertifikatvorlage für Remotedesktop (RDP) Zertifikate"), wird noch eine Gruppenrichtlinie benötigt, welche die teilnehmenden Computer anweist, die von der Vorlage stammenden Zertifikate auch zu verwenden.

Umsetzung

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

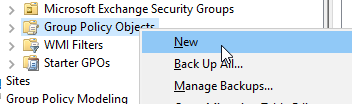

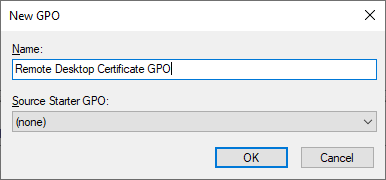

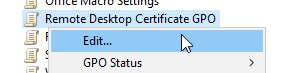

Zunächst wird über die Gruppenrichtlinien-Verwaltungskonsole (gpmc.msc) ein neues Gruppenrichtlinienobjekt (GPO) erzeugt und bearbeitet.

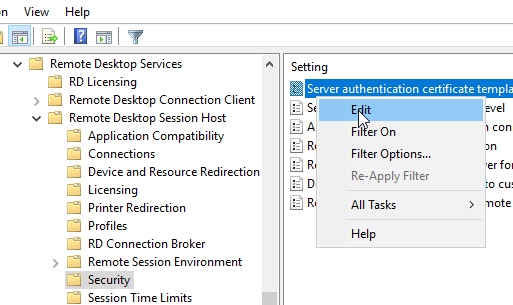

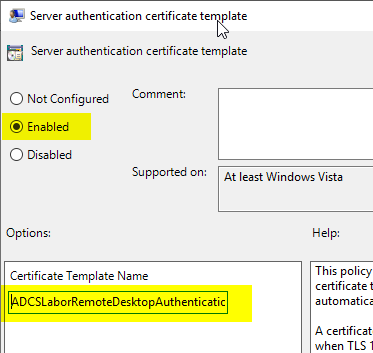

Man navigiert zu "Computer Configuration" – "Windows Components" – "Remote Desktop Services" – "Remote Desktop Session Host" – "Security". Dort wählt man die Option "Server authentication certificate template" und bearbeitet diese.

Man setzt die Einstellung auf "Enabled" und gibt den Objektnamen (den Namen ohne Leerzeichen) der Zertifikatvorlage an.

Die Gruppenrichtlinie kann nun an die teilnehmenden Maschinen verteilt werden.

Clientseitiges Verhalten

Um das Clientseitige Verhalten besser zu verstehen hilft ein Blick in die Beschreibung innerhalb des Konfigurations-Dialogs:

If no certificate can be found that was created with the specified certificate template, the RD Session Host server will issue a certificate enrollment request and will use the current certificate until the request is completed. If more than one certificate is found that was created with the specified certificate template, the certificate that will expire latest and that matches the current name of the RD Session Host server will be selected.

Dies bedeutet, dass sich der Client wie folgt verhalten wird:

- Ist bereits ein (gültiges) Zertifikat, welches von der konfigurierten Zertifikatvorlage stammt, vorhanden (z.B. weil es im Vorfeld via Autoenrollment verteilt wurde), wird dieses verwendet und auf dem Remotedesktop-Sitzungshost gebunden.

- Ist kein Zertifikat vorhanden, wird durch den Remotedesktop-Sitzungshost eines beantragt, auch wenn die Zertifikatvorlage nicht für Autoenrollment konfiguriert ist (erkennbar am Ereignis mit ID 1063 der Quelle Terminalservices-RemoteConnectionManager).

- Ist nur ein Zertifikat vorhanden, das in weniger als zwei Tagen ablaufen wird, wird ein neues durch den Remotedesktop-Sitzungshost beantragt (ebenfalls erkennbar am Ereignis mit ID 1063 der Quelle Terminalservices-RemoteConnectionManager).

Somit wird die Konfiguration funktionieren, auch wenn die Zertifikatvorlage für Remotedesktop-Zertifikate nicht für Autoenrollment konfiguriert wurde. Aufgrund des besseren Management wird dennoch empfohlen, Autoenrollment einzusetzen.

Beispielsweise werden Schwachstellen-Scanner wie Qualys einen Fund melden, wenn die Remotedesktop-Zertifikate erst zwei Tage vor Ablauf erneuert werden.

Nächste Schritte

Wie man überprüfen kann, ob die Clients die Remotedesktop-Zertifikate tatsächlich verwenden, ist im Artikel "Identifizieren des aktiven Remotedesktop (RDP) Zertifikats" beschrieben.

Weiterführende Links:

- Konfigurieren einer Zertifikatvorlage für Remotedesktop (RDP) Zertifikate

- Identifizieren des aktiven Remotedesktop (RDP) Zertifikats

Externe Quellen

- Configuring Remote Desktop certificates (Microsoft, archive.org)

8 Gedanken zu „Konfigurieren einer Gruppenrichtlinie (GPO) für Remotedesktop (RDP) Zertifikate“

Kommentare sind geschlossen.