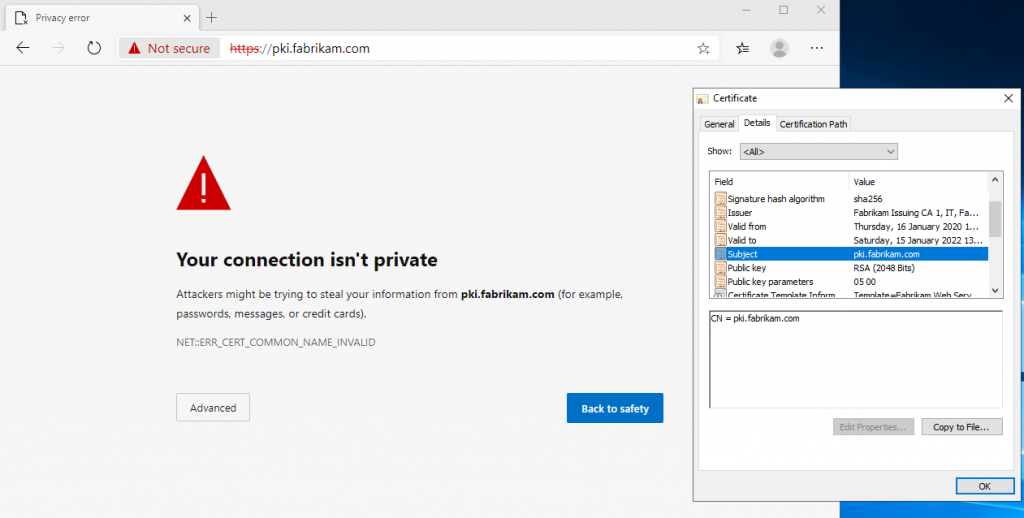

Beginnend mit Version 58 hat Google beschlossen, im Chrome Browser die Unterstützung für den Subject Distinguished Name von Webserver-Zertifikaten zu entfernen und stattdessen nur noch Zertifikate mit Subject Alternative Name zu akzeptieren.

Seit diesem Moment werden Webserver-Zertifikate ohne Subject Alternative Name in Form eines dNSName von Google Chrome und anderen Chromium-basierten Browsern (also auch Microsoft Edge) abgelehnt. Andere Browserhersteller haben diesen Ansatz schnell übernommen, sodass dieses Problem mittlerweile alle gängigen Browser betrifft.

Das Problem im Unternehmensumfeld

Dieses Verhalten ist vollständig konform zum ITEF RFC 2818, welches in Jahr 2000 zurück datiert. Zertifikate für Webserver müssen daher zwingend den Subject Alternative Name (SAN) in Form eines DNS-Namens für deren Identität verwendet.

Leider sind in Unternehmen noch sehr viele Produkte (z.B. Firewalls, Telefonanlagen, Router und andere Appliances) im Einsatz, welche keine Zertifikatanträge mit einem SAN erstellen können.

Workarounds sind gefährlich

In der vermeintlich guten Absicht, damit die Ausstellung solcher Zertifikatanforderungen mit einem SAN möglich zu machen, raten leider viel zu viele Anleitungen dazu, auf der Zertifizierungsstelle das Flag EDITF_ATTRIBUTESUBJECTALTNAME2 zu aktivieren.

Hiermit wird jedoch eine riesige Angriffsfläche eröffnet, da die Zertifizierungsstelle auf diese Weise für alle veröffentlichten Zertifikatvorlagen beliebige SANs durch den Antragsteller akzeptiert – somit auch von böswilligen Akteuren, was im schlimmsten Fall zur kompletten Übernahme des Active Directory führen kann.

Workarounds sind umständlich

Somit blieb einem verantwortungsvollen PKI-Administrator bislang nur der umständliche, manuelle Weg, um einen SAN nachträglich zu einer Zertifikatanforderung hinzuzufügen.

Zum Glück gibt es bessere Wege, um ans Ziel zu gelangen.

Die Lösung

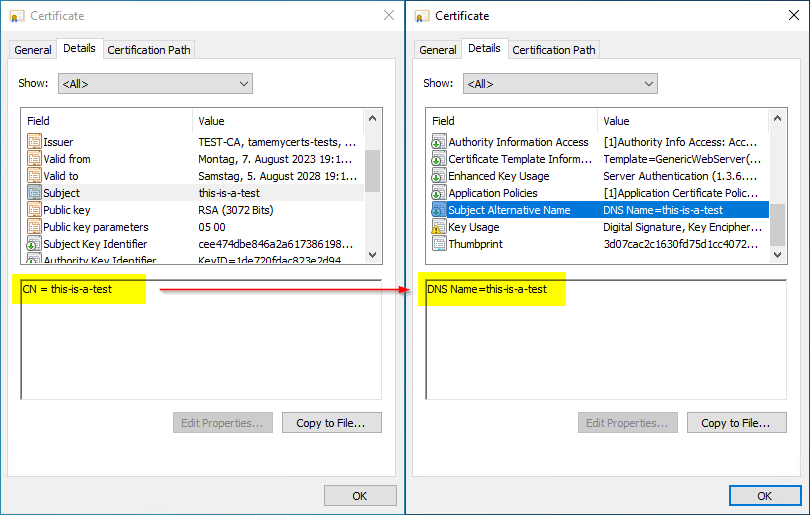

Mit dem TameMyCerts Policy Modul für die Microsoft Active Directory Certificate Services gibt es nun eine Möglichkeit, auf sichere Weise und vollautomatisch entsprechende Zertifikatanforderungen zu korrigieren – ohne unsichere Einstellungen auf der Zertifizierungsstelle aktivieren zu müssen.

TameMyCerts ist ein Policy Modul, um die Microsoft Zertifizierungsstelle (Active Directory Certificate Services) abzusichern. Es erweitert die Funktionen der Zertifizierungsstelle und ermöglicht die erweitere Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikatausstellungen zu ermöglichen. TameMyCerts ist einzigartig im Microsoft-Ökosystem und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden.

TameMyCerts erkennt sogar, ob entsprechend unsichere Flags auf der Zertifizierungsstelle gesetzt sind und lehnt Zertifikatanträge, welche die Einstellung ausnutzen ab.

TameMyCerts ist Open Source und kann kostenfrei verwendet werden. Für den Einsatz im Unternehmensbereich empfiehlt sich jedoch der Abschluss eines Wartungsvertrags. Dies stellt sicher, dass Sie qualifizierte Unterstützung erhalten und dass das Modul langfristig in hoher Qualität weiterentwickelt werden kann.

Weiterführende Links:

- Ein Policy Modul, um sie zu bändigen: Vorstellung des TameMyCerts Policy Moduls für Microsoft Active Directory Certificate Services

- Gefährdung der Active Directory Gesamtstruktur durch das Flag EDITF_ATTRIBUTESUBJECTALTNAME2

- Den Subject Alternative Name (SAN) eines Zertifikats vor dessen Ausstellung verändern – aber sicher!