Grundsätzlich erlaubt das RFC 5280 die Verwendung beliebiger Zeichenketten im Subject Distinguished Name (DN) eines Zertifikats. Gängige Felder sind im Standard X.520 beschrieben. Die Längenbeschränkungen werden ebenfalls von der ITU-T empfohlen. Die heute gängigen Abkürzungen entstammen überwiegend dem RFC 4519.

Die Microsoft Active Directory Certificate Services erlauben in der Standardeinstellung jedoch nur bestimmte RDNs.

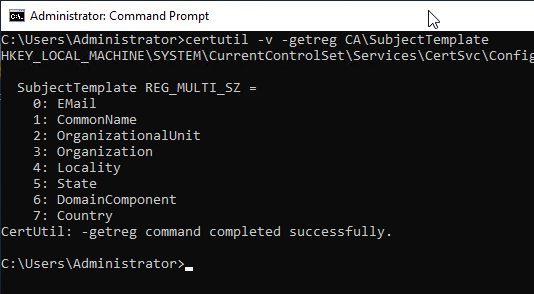

Folgende Relative Distinguished Names (RDNs) werden in der Standardeinstellung von der Active Directory Certificate Services (ADCS) Zertifizierungsstelle angenommen:

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

| RDN | Beschreibung |

|---|---|

| emailAddress (E, EMAIL) maximal 128 Zeichen | Die E-Mail Adresse des Zertifikatinhabers im Format name@domain.tld. Bei E-Mail Signatur- und Verschlüsselungs-Zertifikaten wird die Identität aus diesem Feld gebildet. |

| commonName (CN) maximal 64 Zeichen | Der gemeinsame Name. Hiermit kann die Identität des Zertifikatinhabers abgebildet werden. Beispielsweise bei Webserver-Zertifikaten sollte dies jedoch nach RFC 2818 unterbleiben und anstattdessen auf den Subject Alternative Name (SAN) zurückgegriffen werden sollte. Freitext. |

| organizationName (O) maximal 64 Zeichen | Der Name der Organisation des Zertifikatinhabers. Freitext. |

| organizationalUnit (OU) maximal 64 Zeichen | Die organisatorische Einheit (beispielsweise die Fachabteilung) des Zertifikatinhabers. Freitext. |

| localityName (L) maximal 128 Zeichen | Die Lokalität (beispielsweise die Stadt) des Zertifikatinhabers. Freitext. |

| postalCode (POSTALCODE) | Die Postleitzahl (z.B. "63486") des Zertifikatinhabers. Freitext. |

| stateOrProvinceName (ST, S) maximal 128 Zeichen | Der Bundesstaat (z.B. "Hessen") des Zertifikatinhabers. Freitext. |

| countryName (C) maximal 2 Zeichen | Ein zweistelliger Ländercode nach ISO 3166 |

| domainComponent (DC) maximal 128 Zeichen | |

| unstructuredName (OID.1.2.840.113549.1.9.2) maximal 1024 Zeichen | (in der Standardeinstellung nicht aktiviert) |

| unstructuredAddress (OID.1.2.840.113549.1.9.8) maximal 1024 Zeichen | (in der Standardeinstellung nicht aktiviert) |

| deviceSerialNumber (SERIALNUMBER) maximal 1024 Zeichen | (in der Standardeinstellung nicht aktiviert) |

| title (T) maximal 64 Zeichen | (in der Standardeinstellung nicht aktiviert) |

| givenName (G) maximal 16 Zeichen | (in der Standardeinstellung nicht aktiviert) |

| initials (I) maximal 5 Zeichen | (in der Standardeinstellung nicht aktiviert) |

| surname (SN) maximal 40 Zeichen | (in der Standardeinstellung nicht aktiviert) |

| streetAddress (STREET) maximal 40 Zeichen | (in der Standardeinstellung nicht aktiviert) |

Die Begrenzung der Zeichenlängen orientiert sich an den Empfehlungen der ITU-T. Sie kann deaktiviert werden. Siehe hierzu Artikel "Die Beantragung eines Zertifikats schlägt fehl mit Fehlermeldung "Error Parsing Request The request subject name is invalid or too long. 0x80094001 (-2146877439 CERTSRV_E_BAD_REQUESTSUBJECT)"". Darüber hinaus besteht eine Limitierung des gesamten Subject Distinguished Name (DN) auf 4096 Zeichen und 4096 Byte für die ASN1-kodierte Variante des Subject Distinguished Name (DN)s. Das Größenlimit für alle Zertifikaterweiterungen (u.A. Subject Alternative Name beträgt ebenfalls 4096 Byte.

Die Einstellung kann mit folgendem Kommandozeilenbefehl auf der Zertifizierungsstelle überprüft werden:

certutil -v -getreg CA\SubjectTemplate

Diese Einstellung ist variabel. Beispielsweise fügt die Installation eines NDES Servers weitere RDNs hinzu.

In der Standardeinstellung wird die Zertifizierungsstelle exakt gemäß der hier definierten Reihenfolge in ausgestellte Zertifikate eintragen. Einige Anwendungen haben Probleme mit diesem Verhalten. Die Reihenfolge kann verändert werden, oder die Zertifizierungsstelle konfiguriert werden, das beantragte Subject ohne weitere Prüfung zu übernehmen.

Eine feingranulare Steuerung für manuelle Zertifikatanforderungen, welche RDNs zulässig sind und welche Inhalte zulässig sind kann mit dem TameMyCerts Policy Modul für Microsoft Active Directory Certificate Services vorgenommen werden.

Weiterführende Links:

- Den Registrierungsdienst für Netzwerkgeräte (NDES) ohne Enterprise Administrator Berechtigungen installieren

- Die Beantragung eines Zertifikats schlägt fehl mit Fehlermeldung "Error Parsing Request The request subject name is invalid or too long. 0x80094001 (-2146877439 CERTSRV_E_BAD_REQUESTSUBJECT)"

- Erzeugen einer RFC 2818 konformen Zertifikatanforderung für SSL Zertifikate

Externe Quellen

- Distinguished Name Fields (Microsoft)

- Name Properties (Microsoft Learn)

- Managing Subject Relative Distinguished Names in the Certificate Subject (Microsoft)

- RFC 2818 – HTTP Over TLS (Internet Engineering Task Force)

12 Gedanken zu „Erlaubte Relative Distinguished Names (RDNs) im Subject Distinguished Name (DN) ausgestellter Zertifikate“

Kommentare sind geschlossen.