Folgendes Szenario angenommen:

- Nach der Installation eines Onlineresponders (OCSP), Einrichtung einer Sperrkonfiguration und Anpassung der Zertifizierungsstelle bzw. Konfiguration einer Gruppenrichtlinie, die Clients zwingt, den Onlineresponder zu verwenden, fällt beim Funktionstest auf, dass dieser dennoch nicht funktioniert.

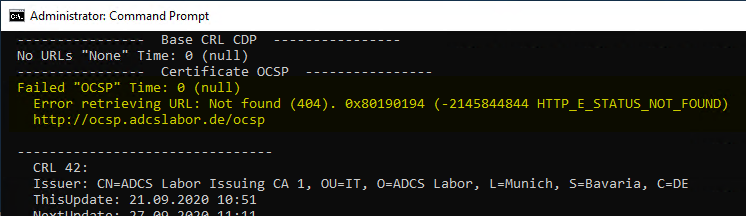

- Die Prüfung der OCSP-Adresse meldet HTTP Status 404 (not found).

Der Online Responder (Online Certificate Status Protocol, OCSP) ist eine alternative Möglichkeit, Sperrstatusinformationen für Zertifikate bereitzustellen. Entitäten, die den Sperrstatus eines Zertifikats überprüfen möchten, müssen dank OCSP nicht die komplette Liste aller widerrufenen Zertifikate herunterladen, sondern können gezielt eine Anfrage für das betreffende Zertifikat an den Online Responder stellen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Online Responder (Online Certificate Status Protocol, OCSP)".

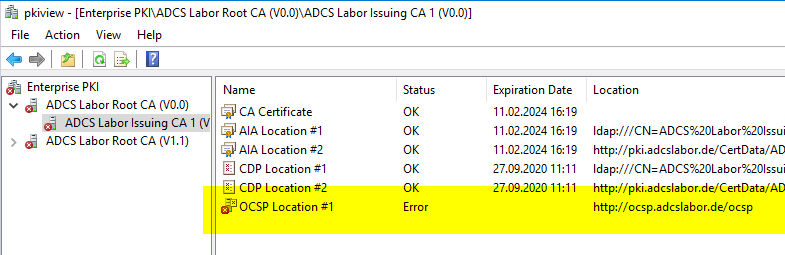

Die Managementkonsole für die Unternehmens-PKI (Enterprise PKI, pkiview.msc) zeigt den Status "Error" an.

Genauer kann man den Status prüfen, indem man ein beliebiges gültiges Zertifikat als Datei exportiert und eine Prüfung per Kommandozeile durchführt:

certutil -verify -urlfetch {Dateiname-Zertifikat}.cer

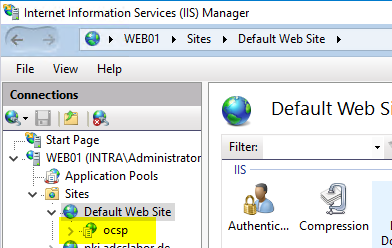

Bei Prüfung der Default Web Site im Internetinformationsdienste-Manager zeigt sich, dass der benötigte virtuelle Ordner "ocsp" nicht vorhanden ist.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Erstellt werden kann der virtuelle Ordner mit folgendem Kommandozeilenbefehl:

certutil -voscproot

Die Einstellung ist ohne Neustart des Web Server Dienstes wirksam.

Bitte beachten, dass die Unternehmens-PKI Managementkonsole weiterhin einen Fehler anzeigen wird, da die vorherige negative Antwort clientseitig zwischengespeichert wird. Um diesen Cache zu löschen, siehe Artikel "Den Adress-Zwischenspeicher für Sperrlisten (CRL URL Cache) einsehen und löschen".