Folgendes Szenario angenommen:

- Es ist ein Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES) im Netzwerk implementiert.

- Der NDES Server verwendet ein Domänenkonto oder einen Group Managed Service Account (gMSA) für die Identität des SCEP IIS-Anwendungspools.

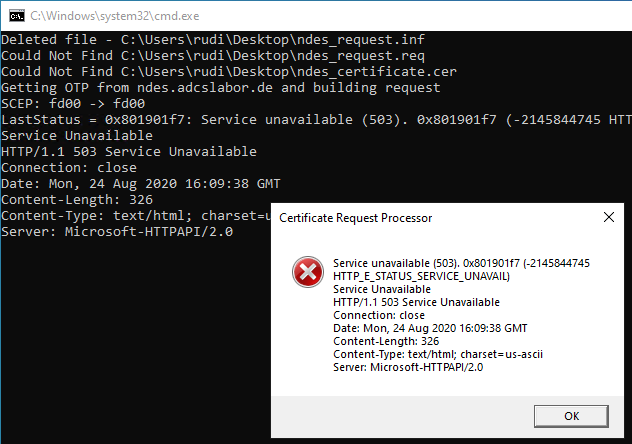

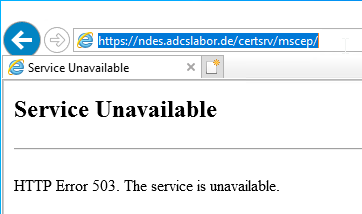

- Die Beantragung von Zertifikaten über NDES schlägt mit HTTP Fehlercode 503 (Server Unavailable) fehl.

- Der Aufruf der mscep- und mscep_admin Seiten schlägt ebenfalls mit dem HTTP Fehlercode 500 fehl.

- Auch nach einem iisreset bzw. Neustart des NDES Servers erscheint nach Aufruf der mscep oder mscsp_admin Seite kein Ereignis, dass der NDES Dienst gestartet wäre, oder dass es Fehler gegeben hätte.

Der Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES) bietet eine Möglichkeit, Geräten, welche nicht über eine Kennung im Active Directory verfügen (beispielsweise Netzwerkgeräte wie Router, Switches, Drucker, Thin Clients oder Smartphones und Tablets), Zertifikate von einer Zertifizierungsstelle zu beantragen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES)".

Mögliche Ursachen:

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Dieser Fehler tritt unter Anderem dann auf, wenn das Dienstkonto, unter welchem, der SCEP-Anwendungspool ausgeführt wird, folgende Rechte nicht besitzt:

- Log on as a Batch Job (SeBatchLogonRight), wenn es sich um ein Domänenkonto handelt oder…

- Log on as a Service (SeServiceLogonRight), wenn es sich um einen Group Managed Service Account (gMSA) handelt.

Dies kann unter Anderem dann der Fall sein, wenn Härtungsrichtlinien angewendet wurden, etwa die offiziellen Microsoft Security Baselines. Siehe Artikel "Benötigte Windows-Sicherheitsberechtigungen für den Registrierungsdienst für Netzwerkgeräte (NDES)".