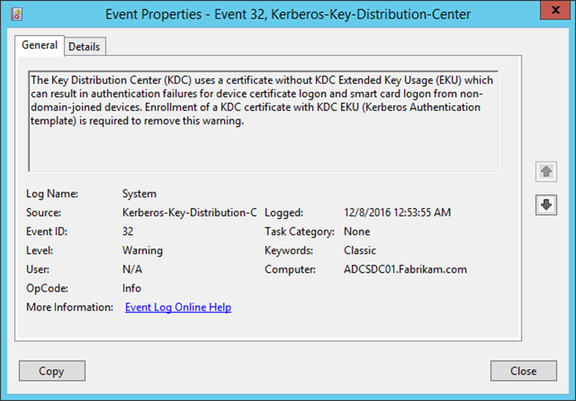

| Ereignisquelle: | Microsoft-Windows-Kerberos-Key-Distribution-Center |

| Ereignis-ID: | 32 (0x80000020) |

| Ereignisprotokoll: | System |

| Ereignistyp: | Warnung |

| Ereignistext (englisch): | The Key Distribution Center (KDC) uses a certificate without KDC Extended Key Usage (EKU) which can result in authentication failures for device certificate logon and smart card logon from non-domain-joined devices. Enrollment of a KDC certificate with KDC EKU (Kerberos Authentication template) is required to remove this warning. |

| Ereignistext (deutsch): | Vom Schlüsselverteilungscenter (Key Distribution Center, KDC) wird ein Zertifikat ohne erweiterte Schlüsselverwendung (Extended Key Usage, EKU) für das KDC verwendet. Dies kann bei Gerätezertifikatanmeldungen und Smartcardanmeldungen von Geräten ohne Domänenzugehörigkeit zu Authentifizierungsfehlern führen. Die Registrierung eines KDC-Zertifikats mit KDC-EKU (Kerberos-Authentifizierungsvorlage) ist erforderlich, um diese Warnung zu beseitigen. |

Beispiel-Ereignisse

The Key Distribution Center (KDC) uses a certificate without KDC Extended Key Usage (EKU) which can result in authentication failures for device certificate logon and smart card logon from non-domain-joined devices. Enrollment of a KDC certificate with KDC EKU (Kerberos Authentication template) is required to remove this warning.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Beschreibung

Diese Meldung tritt auf, wenn eine Anmeldung via Smartcard verarbeitet wurde und das Zertifikat des Domänencontrollers keine erweiterte Schlüsselverwendung (Extended Key Usage) für "Kerberos Authentication" beinhaltet.

Dies ist beispielsweise der Fall, wenn der Domänencontroller ein Zertifikat basierend auf der Standard-Zertifikatvorlage "Domain Controller" verwendet. Diese enthält die erweiterte Schlüsselverwendung für "Kerberos Authentication" nicht. Gleiches gilt für die veraltete Zertifikatvorlage "Domänencontrollerauthentifizierung".

Die Zertifikatvorlage "Domänencontroller" wird – wenn sie von einer Zertifizierungsstelle angeboten wird – automatisch durch die Domänencontroller beantragt. Oftmals wird sie daher unwissentlich eingesetzt.

Weitere Informationen

- Für mehr Informationen betreffend der Standard-Zertifikatvorlagen für Domänencontroller siehe Artikel "Übersicht über die verschiedenen Generationen von Domänencontroller-Zertifikaten".

- Für mehr Informationen betreffend Smartcard Anmeldung siehe Artikel "Domänencontroller-Zertifikatvorlagen und Smartcard Anmeldung".

- Für die korrekte Konfiguration einer Zertifikatvorlage für Domänencontroller siehe Artikel "Konfigurieren einer Zertifikatvorlage für Domänencontroller".

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Da es sehr wahrscheinlich ist, dass die "Domänencontroller"-Zertifikatvorlage aus den zuvor beschriebenen Gründen versehentlich eingesetzt wird, sollte auch überprüft werden, ob es überhaupt vorgesehen ist, dass sich Benutzer via Smartcard anmelden.

Falls dem nicht so sein sollte, könnte dieses Ereignis ein Hinweis auf einen Angriff auf das Active Directory über die Zertifizierungsstelle sein und wäre in diesem Fall als kritisch für die Integrität des Netzwerks zu bewerten.

Für eine Beschreibung der zugrundeliegenden Problematik siehe Artikel "Angriffsvektor auf den Active Directory Verzeichnisdienst über den Smartcard Logon Mechanismus".

Weiterführende Links:

- Übersicht über die für die PKI relevanten Active Directory Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Windows-Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

Externe Quellen

- What’s New in Kerberos Authentication (Microsoft)

- You cannot use a smart card certificate to log on to a domain from a Windows Vista-based client computer (Microsoft)

- Enabling Strict KDC Validation in Windows Kerberos (Microsoft)

- Configure Windows Logon With An Electronic Identity Card (EID) (Thomas Vuylsteke)

2 Gedanken zu „Details zum Ereignis mit ID 32 der Quelle Microsoft-Windows-Kerberos-Key-Distribution-Center“

Kommentare sind geschlossen.