| Ereignisquelle: | Microsoft-Windows-Kerberos-Key-Distribution-Center |

| Ereignis-ID: | 29 (0x8000001D) |

| Ereignisprotokoll: | System |

| Ereignistyp: | Warnung |

| Ereignistext (englisch): | The Key Distribution Center (KDC) cannot find a suitable certificate to use for smart card logons, or the KDC certificate could not be verified. Smart card logon may not function correctly if this problem is not resolved. To correct this problem, either verify the existing KDC certificate using certutil.exe or enroll for a new KDC certificate. |

| Ereignistext (deutsch): | Vom Schlüsselverteilungscenter (Key Distribution Center, KDC) kann kein passendes Zertifikat für Smartcard-Anmeldungen gefunden werden, oder das KDC-Zertifikat konnte nicht verifiziert werden. Das Anmelden per Smartcard funktioniert möglicherweise nicht ordnungsgemäß, so lange dieses Problem nicht behoben wurde. Verifizieren Sie zum Beheben dieses Problems entweder das vorhandene KDC-Zertifikat mithilfe von "certutil.exe", oder registrieren Sie sich für ein neues KDC-Zertifikat. |

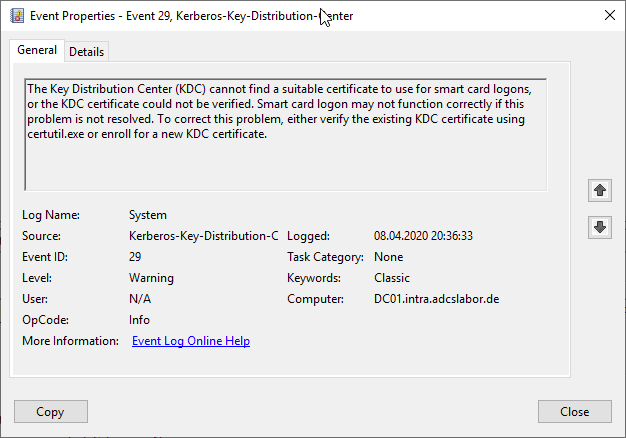

Beispiel-Ereignisse

The Key Distribution Center (KDC) cannot find a suitable certificate to use for smart card logons, or the KDC certificate could not be verified. Smart card logon may not function correctly if this problem is not resolved. To correct this problem, either verify the existing KDC certificate using certutil.exe or enroll for a new KDC certificate.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Beschreibung

Diese Meldung tritt auf, wenn eine Anmeldung via Smartcard erfolgt, aber das Zertifikat des Domänencontrollers über keine der erforderlichen erweiterten Schlüsselverwendungen (Extended Key Usage) verfügt.

Dies ist beispielsweise dann der Fall, wenn eine angepasste sicherheitsgehärtete Zertifikatvorlage für die Domänencontroller verwendet wird, welche keine Smartcard Anmeldung erlaubt.

Das Ereignis tritt zusammen auf mit dem Ereignis Nr. 19.

Siehe auch Artikel "Die Anmeldung via Smartcard schlägt fehl mit Fehlermeldung "Signing in with a security device isn’t supported for your account."".

Kann auch auftreten, wenn die Domänencontroller die Gültigkeit ihrer eigenen Zertifikate nicht prüfen können, etwa weil die Sperrlistenveteilpunkte offline sind, oder weil die Vertrauensstellung zur Stammzertifizierungsstelle nicht eingerichtet ist.

Weitere Informationen

- Für mehr Informationen betreffend der Standard-Zertifikatvorlagen für Domänencontroller siehe Artikel "Übersicht über die verschiedenen Generationen von Domänencontroller-Zertifikaten".

- Für mehr Informationen betreffend Smartcard Anmeldung siehe Artikel "Domänencontroller-Zertifikatvorlagen und Smartcard Anmeldung".

- Für die korrekte Konfiguration einer Zertifikatvorlage für Domänencontroller siehe Artikel "Konfigurieren einer Zertifikatvorlage für Domänencontroller".

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Werden sicherheitsgehärtete Zertifikatvorlagen für die Domänencontroller-Zertifikate verwendet, welche die Anmeldung via Smartcard nicht erlauben, kann dieses Ereignis ein Hinweis auf einen unerlaubten Anmeldeversuch sowie auf Kompromittierung einer Zertifizierungsstelle hinweisen. Es wäre in diesem Fall hinsichtlich der Integrität als "kritisch" zu bewerten.

Für eine Beschreibung der zugrundeliegenden Problematik siehe Artikel "Angriffsvektor auf den Active Directory Verzeichnisdienst über den Smartcard Logon Mechanismus".

Weiterführende Links:

- Übersicht über die für die PKI relevanten Active Directory Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Windows-Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

- Domänencontroller-Zertifikatvorlagen und Smartcard Anmeldung

- Konfigurieren einer Zertifikatvorlage für Domänencontroller

- Angriffsvektor auf den Active Directory Verzeichnisdienst über den Smartcard Logon Mechanismus

Externe Quellen

- Event ID 29 — KDC Certificate Availability (Microsoft)

3 Gedanken zu „Details zum Ereignis mit ID 29 der Quelle Microsoft-Windows-Kerberos-Key-Distribution-Center“

Kommentare sind geschlossen.