| Ereignisquelle: | Microsoft-Windows-CertificationAuthority |

| Ereignis-ID: | 130 (0x82) |

| Ereignisprotokoll: | Application |

| Ereignistyp: | Fehler |

| Symbolischer Name: | MSG_E_CRL_CREATION |

| Ereignistext (englisch): | Active Directory Certificate Services could not create a certificate revocation list. %1. This may cause applications that need to check the revocation status of certificates issued by this CA to fail. You can recreate the certificate revocation list manually by running the following command: "certutil -CRL". If the problem persists, restart Certificate Services. |

| Ereignistext (deutsch): | Von den Active Directory-Zertifikatdiensten konnte keine Zertifikatssperrliste erstellt werden. %1. Dies kann dazu führen, dass bei Anwendungen, bei denen eine Überprüfung des Sperrstatus der von dieser Zertifizierungsstelle ausgestellten Zertifikate erforderlich ist, ein Fehler auftritt. Durch Ausführen des folgenden Befehls kann die Zertifikatssperrliste manuell neu erstellt werden: "certutil -CRL". Sollte das Problem bestehen bleiben, führen Sie einen Neustart der Zertifikatdienste durch. |

Parameter

Die im Ereignistext enthaltenen Parameter werden mit folgenden Feldern befüllt:

- %1: ErrorMessageText (win:UnicodeString)

Beispiel-Ereignisse

Active Directory Certificate Services could not create a certificate revocation list. Bad Data. 0x80090005 (-2146893819 NTE_BAD_DATA). This may cause applications that need to check the revocation status of certificates issued by this CA to fail. You can recreate the certificate revocation list manually by running the following command: "certutil -CRL". If the problem persists, restart Certificate Services.

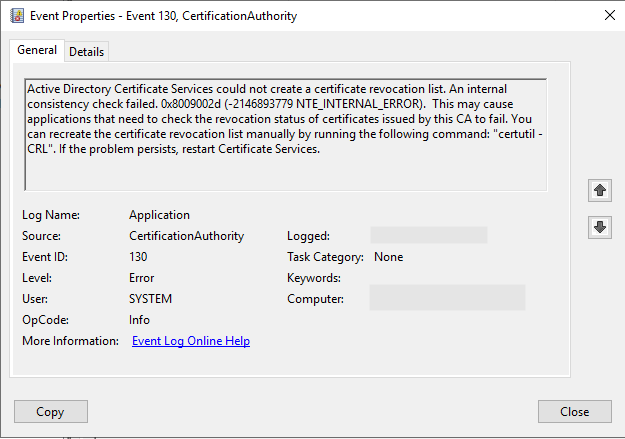

Active Directory Certificate Services could not create a certificate revocation list. An internal consistency check failed. 0x8009002d (-2146893779 NTE_INTERNAL_ERROR). This may cause applications that need to check the revocation status of certificates issued by this CA to fail. You can recreate the certificate revocation list manually by running the following command: "certutil -CRL". If the problem persists, restart Certificate Services.

Active Directory Certificate Services could not create a certificate revocation list. An attempt was made to open a Certification Authority database session, but there are already too many active sessions. The server may need to be configured to allow additional sessions 0x8009400f (-2146877425). This may cause applications that need to check the revocation status of certificates issued by this CA to fail. You can recreate the certificate revocation list manually by running the following command: "certutil -CRL". If the problem persists, restart Certificate Services.

Beschreibung

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Dieses Ereignis tritt auf, wenn die Zertifizierungsstelle eine Zertifikatsperrliste zu erzeugen versucht, dies aber nicht möglich ist.

Fehlercode NTE_BAD_DATA

Sofern ein SafeNet Hardware Security Modul (HSM) eingesetzt wird, kann dieser Fehler auftreten, wenn die Netzwerkverbindung zum HSM verlorengegangen ist und die Zertifizierungsstelle nicht mehr auf den privaten Schlüssel zugreifen kann.

Siehe Artikel "Die Beantragung eines Zertifikats schlägt fehl mit Fehlermeldung "Bad Data. 0x80090005 (-2146893819 NTE_BAD_DATA)."".

Im gleichen Zusammenhang können auch die Ereignisse Nr. 86 und 88 auftreten.

Fehlercode NTE_INTERNAL_ERROR

In vielen Fällen ist die Ursache, dass nicht auf den privaten Schlüssel zugegriffen werden kann. Wird ein Hardware Security Modul (HSM) eingesetzt, deutet dies auf ein Problem mit diesem hin, beispielsweise:

- Problem mit der Netzwerkverbindung zwischen Zertifizierungsstelle und HSM.

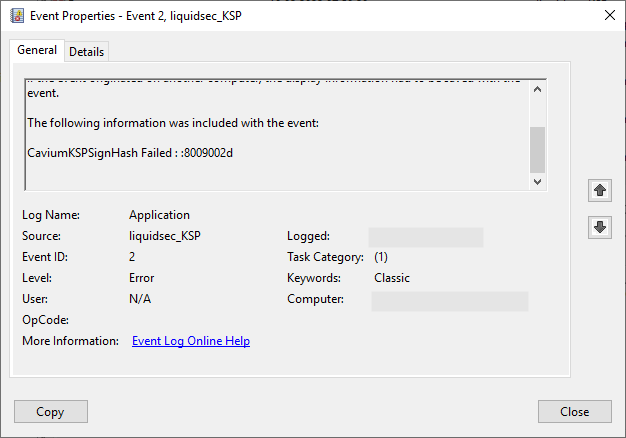

- Problem mit dem auf der Zertifizierungsstelle installierten Key Storage Provider (KSP) des HSM (insbesondere wenn der Cavium Key Storage Provider des AWS CloudHSM eingesetzt wird).

- Problem mit der Authentifizierung am HSM.

- Ausfall des HSM.

Siehe hierzu auch Ereignisse 53 und 100.

Fehlercode CERTSRV_E_NO_DB_SESSIONS

Siehe Artikel "Die Ausstellung von Zertifikaten oder Sperrlisten schlägt fehl mit Fehlercode CERTSRV_E_NO_DB_SESSIONS".

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Ist die Zertifizierungsstelle nicht in der Lage, eine Sperrliste zu erzeugen oder zu veröffentlichen, ist es hochwahrscheinlich, dass diese in kurzer Zeit auf den Verteilungspunkten ablaufen wird. In diesem Fall droht der Ausfall der von der PKI abhängigen IT-Dienste. Daher ist dieses Ereignis in Hinsicht auf die Verfügbarkeit als "kritisch" zu bewerten.

Des Weiteren sollte unbedingt ein Prozess für die Notall-Signierung von Sperrlisten etabliert werden, um bei einem Ausfall entsprechende Notfall-Maßnahmen ergreifen zu können.

Bewertung durch Microsoft

Microsoft bewertet dieses Ereignis im Securing Public Key Infrastructure (PKI) Whitepaper mit einem Schweregrad von "Niedrig".

Weiterführende Links:

- Übersicht über die von der Zertifizierungsstelle generierten Windows-Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

4 Gedanken zu „Details zum Ereignis mit ID 130 der Quelle Microsoft-Windows-CertificationAuthority“

Kommentare sind geschlossen.