Nachfolgend eine Beschreibung der verschiedenen Generationen von Zertifikatvorlagen (Schema-Versionen) und die mit ihnen eingeführten Neuerungen.

Hintergründe

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

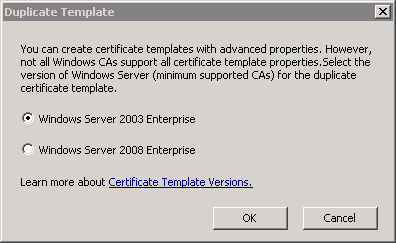

Bis zu Windows Server 2008 R2 wurde man beim Kopieren einer Zertifikatvorlage gefragt, ob es sich hierbei um eine Zertifikatvorlage für Windows 2003 Enterprise oder um eine Zertifikatvorlage für Windows 2008 Enterprise handelt.

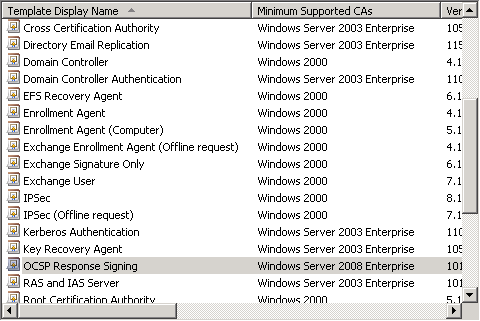

Ebenso wurde diese Unterscheidung in der Verwaltungskonsole für Zertifikatvorlagen (certtmpl.msc) entsprechend über eine Spalte "Minumim Supported CAs" vorgenommen.

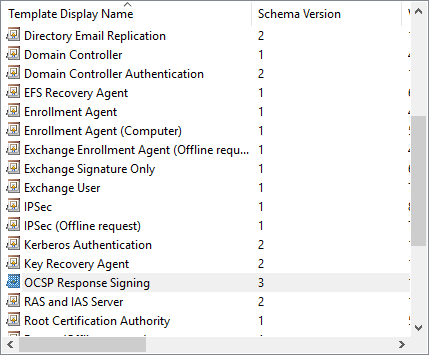

Beginnend mit Windows Server 2012 wurde die Spalte "Minimum Supported CAs" gegen eine Spalte "Schema Version" ausgetauscht. Korrekterweise spricht man bei den Generationen der Zertifikatvorlagen daher auch von der Schemaversion.

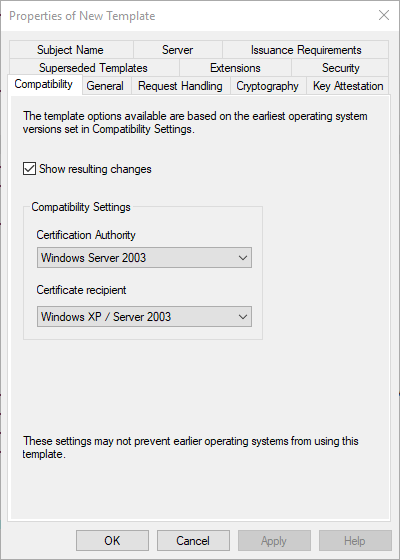

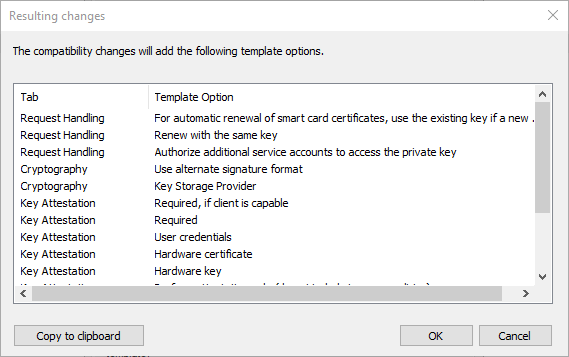

Gleichzeitig wurde in den Details der Zertifikatvorlagen der "Compatibility" Karteireiter eingeführt. Mit diesem kann nun eine Kombination aus der mindestens zu unterstützenden Betriebssystem-Version für die Zertifizierungsstelle, sowie für die beantragenden Clients gewählt werden.

Basierend auf der Auswahl werden dann in dieser Betriebssystem-Version unterstützte Funktionen freigeschaltet.

Details zu Zertifikatvorlagen der Version 1

Zertifikatvorlagen der Version 1 wurden mit Windows 2000 Server eingeführt.

Diese Zertifikatvorlagen zeichnen sich hauptsächlich durch ihre Einschränkungen aus:

- Sie können nicht verändert werden. Lediglich die Berechtigungen können bearbeitet werden.

- Sie unterstützen keine automatische Beantragung (Autoenrollment).

- Sie sind außerdem eingeschränkt auf die kryptographischen Funktionen, die in Windows 2000 und Windows Server 2003 vorhanden sind. Somit ist beispielsweise die Verwendung von Key Storage Providern (KSP) nicht möglich.

Details zu Zertifikatvorlagen der Version 2

Zertifikatvorlagen der Version 2 wurden mit Windows Server 2003 eingeführt.

Sie zeichnen sich durch folgende Neuerungen aus:

- Dieser Typ an Zertifikatvorlagen konnte zum ersten Mal bearbeitet und entsprechend angepasst werden. Somit entsprechen alle selbst erstellen Zertifikatvorlagen in der Standardeinstellung der Version 2.

- Außerdem unterstützt dieser Vorlagentyp die automatische Beantragung (Autoenrollment).

Genau wie die Zertifikatvorlagen der Version 1 sind sie eingeschränkt auf die kryptographischen Funktionen, die in Windows 2000 und Windows Server 2003 vorhanden sind. Somit ist auch hier die Verwendung von Key Storage Providern (KSPs) nicht möglich.

Details zu Zertifikatvorlagen der Version 3

Zertifikatvorlagen der Version 3 wurden mit Windows Server 2008 eingeführt.

Sie zeichnen sich durch folgende Neuerungen aus:

- Erstmals wird die Cryptography Next Generation (CNG) unterstützt. Somit ist die Verwendung von Key Storage Providern (KSP) möglich.

- Für die Unterstützung von Network Access Protection (NAP) wurde die Option hinzugefügt, dass die Zertifizierungsstelle ausgestellte Zertifikate nicht in die Zertifizierugsstellen-Datenbank schreibt, da bei dieser Funktion viele kurzlebige Zertifikate ausgestellt würden, und dadurch ein starkes Wachstum der Zertifizierungsstellen-Datenbank zu erwarten war.

- Für die Unterstützung von Online Respondern (OCSP) wurde die Option hinzugefügt, dass die Zertifizierungsstelle keine Informationen für das Zurückziehen der Zertifikate in ausgestellte Zertifikate schreiben soll (id-pkix-ocsp-nocheck). Dies ist für die OCSP-Signaturzertifikate sinnvoll, der Sperrstatus eines OCSP-Signaturzertifikats wiederum auf den OCSP verweisen würde – dadurch würde eine endlose Verkettung entstehen.

We recommend that you enable the id-pkix-ocsp-nocheck (1.3.6.1.5.5.7.48.1.5) extension in the OCSP signing certificate so that no revocation checking is performed on the OCSP signing certificate. This ensures that a CRL is not downloaded to validate the OCSP signing certificate.

How Certificate Revocation Works (Microsoft)

Details zu Zertifikatvorlagen der Version 4

Zertifikatvorlagen der Version 4 wurden mit Windows Server 2012 eingeführt.

Sie zeichnen sich durch folgende Neuerungen aus:

- Die Trusted Platform (TPM) Key Attestation ermöglicht, dass sichergestellt ist, dass ein privater Schlüssel tatsächlich mit einem TPM geschützt wurde. Bereits mit Zertifikatvorlagen der Version 3 konnten Schlüssel zwar durch Wahl des "Microsoft Platform Key Storage Provider" durch ein TPM geschützt werden, jedoch hatte die Zertifizierungsstelle keine Möglichkeit, dies kryptographisch zu verifizieren.

- Unterstützung für Key-based Renewal.

- Erneuerung mit dem selben Schlüssel.

- Ausstellungsrichtlinien können vom Antragsteller angegeben werden.

Weiterführende Links:

Externe Quellen

- What’s New in Certificate Services in Windows Server (Microsoft)

- Windows Server 2012: Certificate Template Versions and Options (Microsoft)

- Administering Certificate Templates (Microsoft)

- Certificate Template Overview (Microsoft)

- How Certificate Revocation Works (Microsoft)

9 Gedanken zu „Beschreibung der Generationen von Zertifikatvorlagen“

Kommentare sind geschlossen.