Es ist allgemein eine gute Idee, die Verfügbarkeit der Sperrlistenverteilpunkte (CRL Distribution Point, CDP), der Stelleninformationen (Authority Information Access, AIA) und falls vorhanden der Online Responder (OCSP) jederzeit sicherzustellen.

Der Zugriff auf die Revokierungs-Informationen ist sogar kritischer als auf die Zertifizierunsstelle selbst. Kann der Sperrstatus eines Zertifikats nicht geprüft werden, kann es (je nach Anwendung) sein, dass das Zertifikat nicht als vertrauenswürdig erachet wird, und der dazugehörige IT-Dienst nicht benutzt werden kann.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Mitunter ist es erforderlich, dass ein von einer Zertifizierungsstelle ausgestelltes Zertifikat bereits vor dessen Ablaufdatum aus dem Verkehr gezogen werden muss. Um dies zu ermöglichen, hält eine Zertifizierungsstelle eine Sperrliste vor. Hierbei handelt es sich um eine signierte Datei mit einem relativ kurzen Ablaufdatum, welches in Kombination mit dem Zertifikat zur Überprüfung der Gültigkeit herangezogen wird.

Der Online Responder (Online Certificate Status Protocol, OCSP) ist eine alternative Möglichkeit, Sperrstatusinformationen für Zertifikate bereitzustellen. Entitäten, die den Sperrstatus eines Zertifikats überprüfen möchten, müssen dank OCSP nicht die komplette Liste aller widerrufenen Zertifikate herunterladen, sondern können gezielt eine Anfrage für das betreffende Zertifikat an den Online Responder stellen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Online Responder (Online Certificate Status Protocol, OCSP)".

Um mehrere Server hochverfügbar hinter nur einem DNS-Namen betreiben zu können, ist es erforderlich Load Balancer vorzuschalten, die sich um die Verteilung der Anfragen kümmern. Nicht immer kann dies mit Hardware-Loadbalancern erfolgen. In einem solchen Fall kann der softwarebasierte Load Balancer, genannt Microsoft Network Load Balancing (NLB), der mit dem Windows Server Betriebssystem mitgeliefert wird, eine nützliche Option sein.

Nachteile im Vergleich zu einem Hardware Load Balancer

- Schlechtere Leistung bei hoher Last, da die Bearbeitung in Software erfolgt.

- Keine Health Probes möglich, d.h. wenn beispielsweise nicht der ganze Server down ist, sondern nur der Dienst, laufen Clients in einen Fehler.

- Im Unicast-Modus ist keine Verwaltung der NLB-Funktionen von den Custerknoten selbst möglich.

- Erfordert unter Umständen Konfigurationsänderungen an den teilnehmenden Servern und der Infrastruktur (z.B. wenn sie virtualisiert werden).

Einrichtung

Mit Microsoft Network Load Balancing sind folgende Betriebsmodi möglich:

- Im Unicast-Modus hat jede Netzwerkkarte nur noch die MAC-Adresse des Clusterverbunds.

- Im Multicast-Modus (empfohlen) hat jede Netzwerkkarte eine zusätzliche MAC-Adresse für den Clusterverbund.

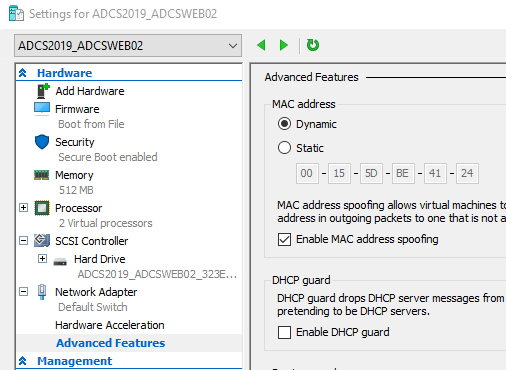

Befinden sich die Clusterknoten auf einem Microsoft Hyper-V Server, muss in den Einstellungen der Netzwerkkarte der virtuellen Maschine das MAC address spoofing erlaubt werden.

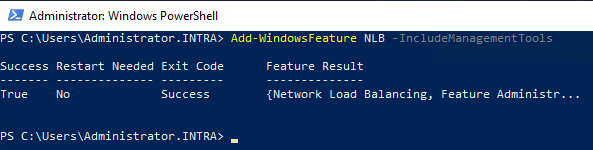

Auf jedem Clusterknoten muss die Network Load Balancing Funktion installiert werden. Dies kann beispielsweise erfolgen mit folgendem Windows PowerShell-Befehl:

Add-WindowsFeature NLB -IncludeManagementTools

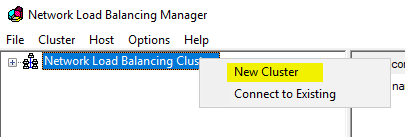

Anschließend kann von einem der Clusterknoten der Network Load Balancing Manager gestartet werden.

Dort wird ein neuer Cluster angelegt.

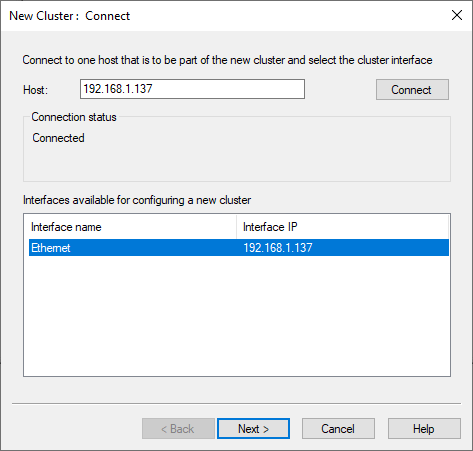

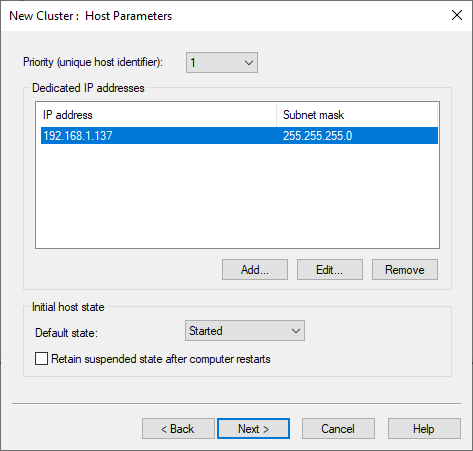

Es wird die IP-Adresse oder der Hostname des ersten Clusterknotens eingegeben und sich mit ihm verbunden.

Der nachfolgende Dialog kann mit den Standardeinstellungen belassen werden.

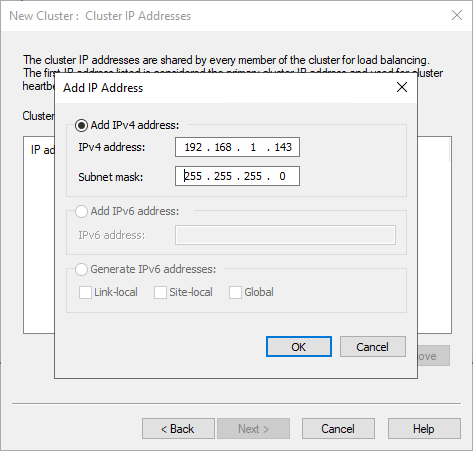

Anschließend wird die Cluster-IP-Adresse angelegt.

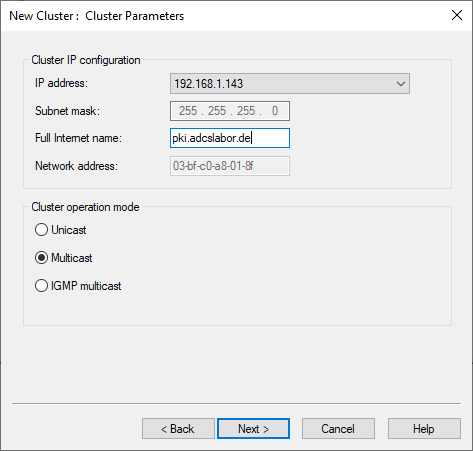

Anschließend wird noch eine Name für den Cluster vergeben und der Betriebsmodus gewählt. Die Wahl des Modus hängt von den Möglichkeiten der Infrastruktur ab. Siehe "Configuring network infrastructure to support the NLB operation mode" (Microsoft). Im vorliegenden Beispiel wird der Multicast-Modus verwendet.

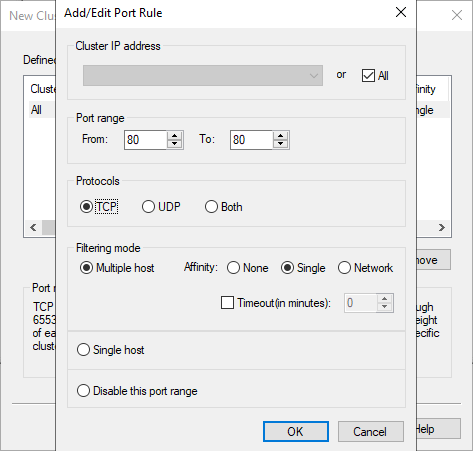

Im nächsten Dialog wird der Portbereich eingeschränkt. Für CDP, AIA und OCSP reicht es, den Bereich auf den TCP-Port 80 einzuschränken.

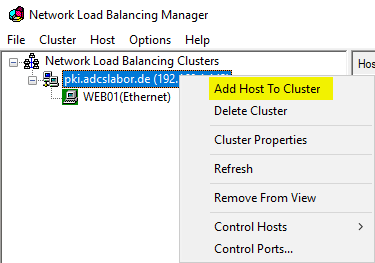

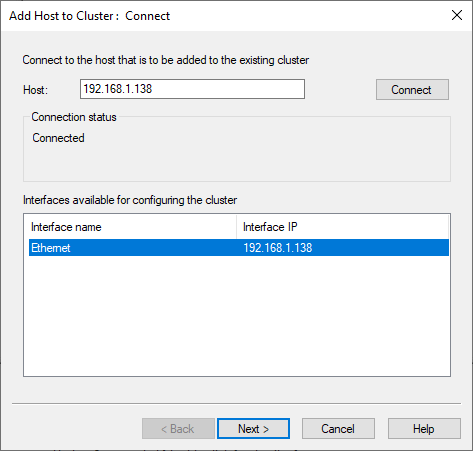

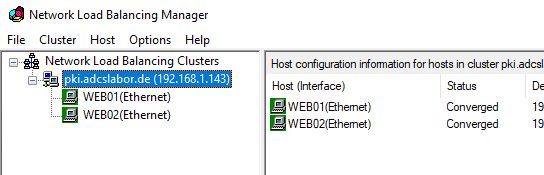

Zuletzt werden noch die weiteren Clusterknoten hinzugefügt.

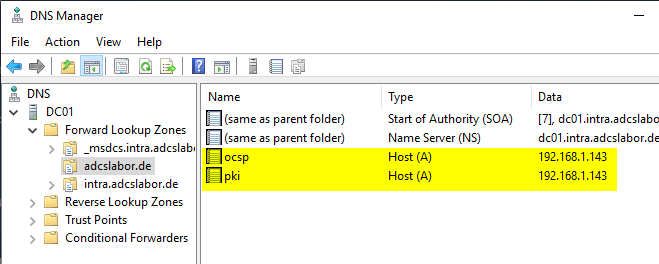

Achtung: Es muss für die PKI-Dienste noch im Domain Name System (DNS) ein entsprechender Eintrag erzeugt werden, welcher auf den Clusterverbund zeigt, bzw. müssen die vorhandenen Einträge entsprechend angepasst werden, sodass sie auf den Cluster-Verbund zeigen.

Weiterführende Links:

Externe Quellen

- Configuring network infrastructure to support the NLB operation mode (Microsoft)

- Network Load Balancing (Microsoft)

- Microsoft Network Load Balancing Multicast and Unicast operation modes (1006580) (VMware)

- Sample Configuration – Network Load Balancing (NLB) Multicast Mode Configuration (1006558) (VMware)