Vor der Installation einer eigenständigen Stammzertifizierungsstelle (Standalone Root CA) kommt die Frage auf, welche kryptographischen Algorithmen eingesetzt werden sollen.

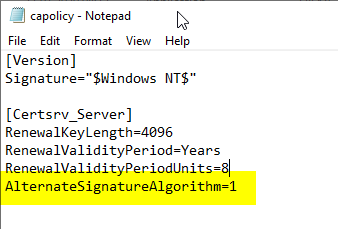

Während der Installation der Zertifizierungsstelle können Konfigurationsparameter über eine Konfigurationsdatei namens capolicy.inf um Windows-Verzeichnis (üblicherweise C:\Windows) angegeben werden.

In der Katrgorie CertSrv_Server muss eine Direktive AlternateSignatureAlgorithm=1 eingetragen werden.

Diese Einstellung bewirkt zunächst, dass das eigene Zertifizierungsstellen-Zertifikat mit PKCS#1 Version 2.1 (RFC 3447) signiert wird. Die Einstellung wird darüber hinaus auch bewirken, dass in der Registrierung der Zertifizierungsstelle unter…

HKLM\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\{Common-Name-der-Zertifizierungsstelle}\CSP

…ein DWORD-Wert "AlternateSignatureAlgorithm" mit Inhalt "1" angelegt wird, welche wiederum bewirkt, dass auch von der Zertifizierungsstelle ausgestellte Zertifikate mit PKCS#1 Version 2.1 signiert werden.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Die Einstellung wirkt sich insgesamt bei einer Stammzertifizierungsstelle also aus auf:

- Das eigene Zertifizierungsstellen-Zertifikat

- Von der Zertifizierungsstelle ausgestellte Zertifikate

- Von der Zertifizierungsstelle ausgestellte Sperrlisten

Im letzten "offiziellen" Buch über die Microsoft Active Directory Certificate Services, "Microsoft Windows Server 2008 PKI- und Zertifikat-Sicherheit" von Brian Komar wird fälschlicherweise von DiscreteSignatureAlgorithm gesprochen, und die Werte waren exakt umgekehrt. Zur Drucklegung des Buches war dies auch korrekt, jedoch wurde die Direktive mit dem Übergang von der Betaversion von Windows Server 2008 zur finalen Version in "AlternateSignatureAlgorithm" umbenannt, inkl. umgekehrter Funktionsweise. Somit wurde PKCS#1 in Version 1.5 weiterhin als Standardeinstellung verwendet, wenn die Direktive nicht explizit konfiguriert wurde.

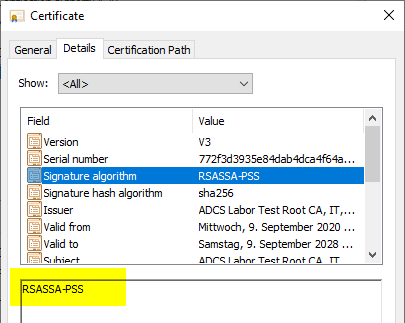

Anschließend kann die Installation der Zertifizierungsstelle durchgeführt werden. Das resuliterende Stammstellenzertifikat sollte den entsprechenden Signaturalgorithmus anzeigen.

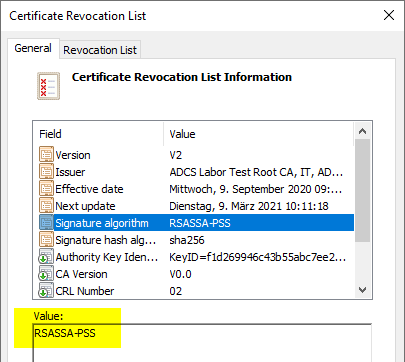

Gleiches gilt für von der zertifizierungsstelle ausgestellte Zertifikate und Sperrlisten.

Ein Gedanke zu „PKCS#1 Version 2.1 für eine Stammzertifizierungsstelle (Root CA) einsetzen (eigenes und ausgestellte Zertifikate)“

Kommentare sind geschlossen.