| Ereignisquelle: | Microsoft-Windows-Kerberos-Key-Distribution-Center |

| Ereignis-ID: | 39 (0x80000027) |

| Ereignisprotokoll: | System |

| Ereignistyp: | Warnung oder Fehler |

| Ereignistext (englisch): | The Key Distribution Center (KDC) encountered a user certificate that was valid but could not be mapped to a user in a secure way (such as via explicit mapping, key trust mapping, or a SID). Such certificates should either be replaced or mapped directly to the user via explicit mapping. See https://go.microsoft.com/fwlink/?linkid=2189925 to learn more. User: %1 Certificate Subject: %2 Certificate Issuer: %3 Certificate Serial Number: %4 Certificate Thumbprint: %5 |

| Ereignistext (deutsch): | Der Schlüsselverteilungscenter (KDC) hat ein gültiges Benutzerzertifikat gefunden, das jedoch keinem Benutzer auf sichere Weise zugeordnet werden konnte (z. B. über eine explizite Zuordnung, eine Schlüsselvertrauenszuordnung oder eine SID). Solche Zertifikate sollten entweder ersetzt oder dem Benutzer über eine explizite Zuordnung direkt zugeordnet werden. Weitere Informationen finden Sie unter https://go.microsoft.com/fwlink/?linkid=2189925. Benutzer: %1 Zertifikatantragsteller: %2 Zertifikataussteller: %3 Zertifikatseriennummer: %4 Zertifikatfingerabdruck: %5 |

Parameter

Die im Ereignistext enthaltenen Parameter werden mit folgenden Feldern befüllt:

- %1: AccountName (win:UnicodeString)

- %2: Subject (win:UnicodeString)

- %3: Issuer (win:UnicodeString)

- %4: SerialNumber (win:UnicodeString)

- %5: Thumbprint (win:UnicodeString)

- %6: __binLength (win:UInt32)

- %7: binary (win:Binary)

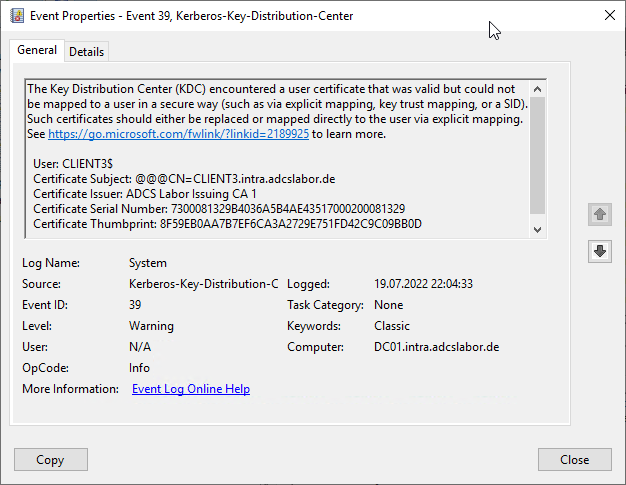

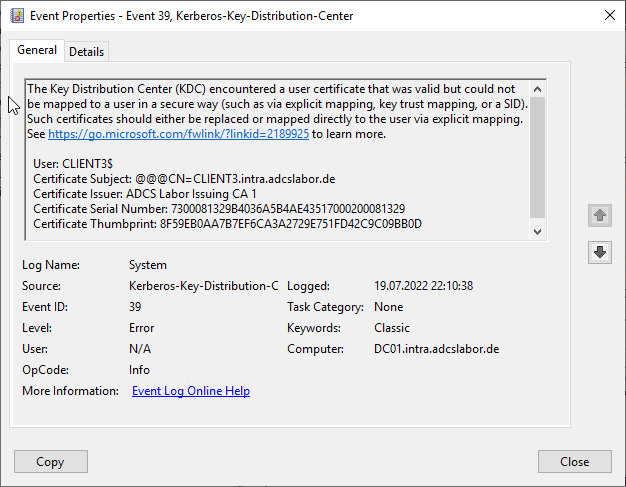

Beispiel-Ereignisse

The Key Distribution Center (KDC) encountered a user certificate that was valid but could not be mapped to a user in a secure way (such as via explicit mapping, key trust mapping, or a SID). Such certificates should either be replaced or mapped directly to the user via explicit mapping. See https://go.microsoft.com/fwlink/?linkid=2189925 to learn more.

User: CLIENT3$

Certificate Subject: @@@CN=CLIENT3.intra.adcslabor.de

Certificate Issuer: ADCS Labor Issuing CA 1

Certificate Serial Number: 730008133096D311F7A6CAA281000200081330

Certificate Thumbprint: 41AE3BFFB376CCBA37183AAE606E5D84ACB4F432

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Beschreibung

Dieses Ereignis tritt auf, wenn eine Anmeldung mit einem Zertifikat abgelehnt wurde, da der Zertifikatinhalt nicht mehr als sicher eingestuft wurde. Typischerweise passiert dies in Unternehmensnetzwerken, wenn der Netzwerkrichtlinienserver (engl. Network Policy Server, NPS), ein IIS Webserver, der zertifikatbasierte Anmeldungen verarbeitet, oder auch Smartcard Anmeldungen verwendet werden.

Microsoft hat mit dem Patch vom 10. Mai 2022 eine Veränderung an der Verarbeitung Zertifikatbasierter Anmeldungen gegen das Active Directory eingeführt.

Diese umfasst unter anderem:

- Die Zertifizierungsstelle trägt eine neue Zertifikaterweiterung in ausgestellte Zertifikate ein, welche den Security Identifier (objectSid) des entsprechenden Kontos beinhaltet.

- Domänencontroller erwarten die neue Zertifikaterweiterung in ausgestellten Zertifikaten, befinden sich aber bis zum 09. Mai 2023 in einem Kompatibilitätsmodus.

- Die SChannel Bibliothek wendet nur noch bestimmte, als "sicher" eingestufte Methoden an, um Identitäten aus Zertifikaten zurück auf Active Directory Identitäten zu mappen.

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Für dieses Ereignis sollte auf alle Fälle eine Alarmierung ausgelöst werden, da im Falle einer Protokollierung Zertifikate nicht akzeptiert werden. Dies kann auf einen Angriff, aber auch auf eine Fehlkonfiguration mit Auswirkung auf die Verfügbarkeit hinweisen.

Weiterführende Links:

- Änderungen an der Zertifikatausstellung und an der zertifikatbasierten Anmeldung am Active Directory mit dem Patch für Windows Server vom 10. Mai 2022 (KB5014754)

- Übersicht über die für die PKI relevanten Active Directory Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Windows-Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

Externe Quellen

- KB5014754—Certificate-based authentication changes on Windows domain controllers (Microsoft Corporation)

2 Gedanken zu „Details zum Ereignis mit ID 39 der Quelle Microsoft-Windows-Kerberos-Key-Distribution-Center“

Kommentare sind geschlossen.