Viele Unternehmen verfolgen die Strategie, das NT LAN Manager (NTLM) Authentisierungsprotokoll in ihren Netzwerken (weitestgehend) abzuschalten.

Auch für die Administrations-Webseite des Registrierungsdienstes für Netzwerkgeräte (NDES) ist dies möglich. Wie genau die Umsetzung erfolgt, und wie sich dadurch eventuell das Anwendungsverhalten ändert soll nachfolgend erläuert werden.

Der Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES) bietet eine Möglichkeit, Geräten, welche nicht über eine Kennung im Active Directory verfügen (beispielsweise Netzwerkgeräte wie Router, Switches, Drucker, Thin Clients oder Smartphones und Tablets), Zertifikate von einer Zertifizierungsstelle zu beantragen. Für eine detailliertere Beschreibung siehe Artikel "Grundlagen Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES)".

Voraussetzungen

Zunächst muss sichergestellt sein, dass auf dem NDES-Server auch mit Kerberos gearbeitet werden kann. Dazu muss für die verwendete Webadresse ein Dienstprinzipalname (Service Principal Name) registriert sein. Dies ist immer dann der Fall, wenn zur Verbindung auf die NDES-Administrations-Webseite der vollqualifizierte Computername verwendet wird und der "SCEP" IIS-Anwendungspool mit der integrierten virtuellen Identität des IIS-Anwendungspools läuft.

Zur Entscheidungsprozess der Identität für den IIS Anwendungspool siehe Artikel "Auswahl der Identität für den IIS Anwendungspool des Registrierungsdienstes für Netzwerkgeräte (NDES)".

Wird stattdessen ein Alias verwendet, muss für diesen ein Dienstprinzipalname registriert werden (wenn ein Dienstkonto verwendet wird auf diesem, wenn nicht auf dem Computerobjekt des NDES Servers).

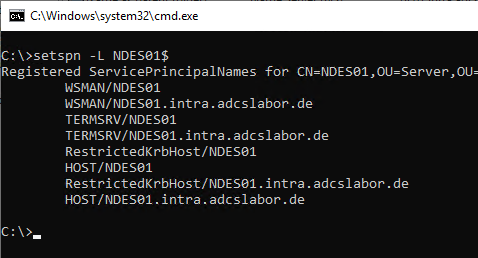

Überprüft werden, welche Dienstprinzipalnamen auf einem Konto registriert sind, kann mit folgendem Befehl:

setspn -L {Kontoname}

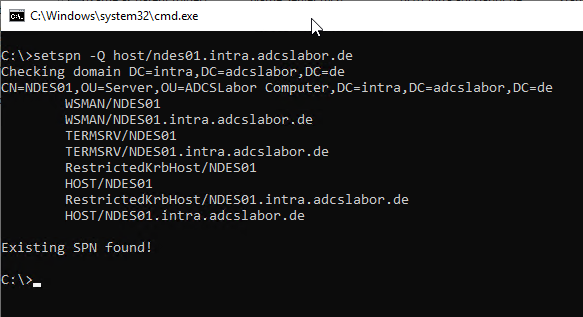

Überprüft werden, auf welches Konto ein bestimmter Dienstprinzipalname registriert ist, kann mit folgenem Befehl:

setspn -Q HOST/{DNS-Name-des-Alias}

Kerberos erzwingen

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

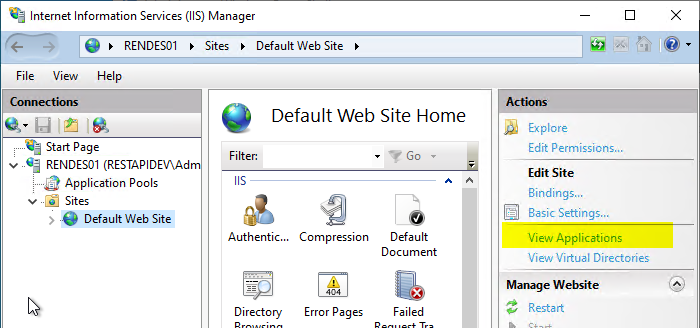

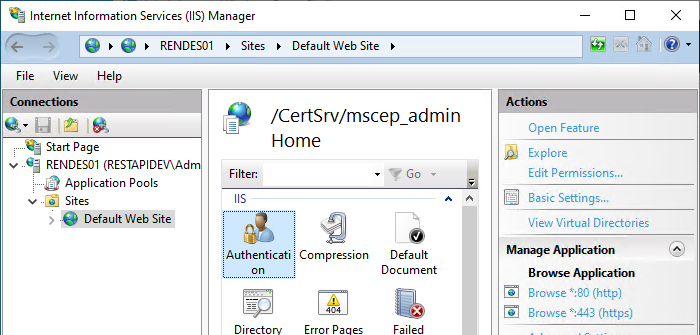

Die IIS Manegementkonsole wird gestartet und in der Default Web Site auf der rechten Seite die Option "View Applications" aufgerufen.

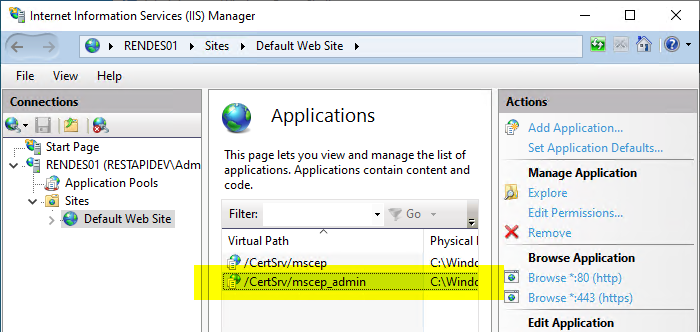

Per Doppelklick öffnet man die Einstellungen für "/certsrv/mscep_admin".

Hier wählt man nun die Option "Authentication".

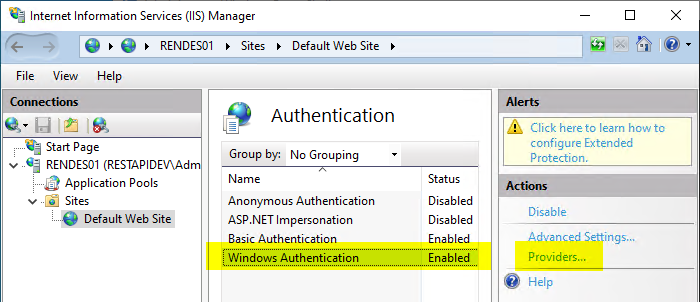

Für die Option "Windows Authentication" wird auf die Option "Providers" geklickt.

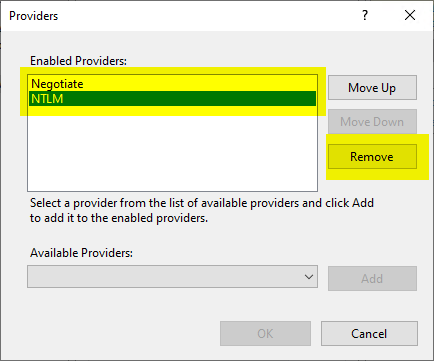

Zunächst werden alle gelisteten Provider entfernt.

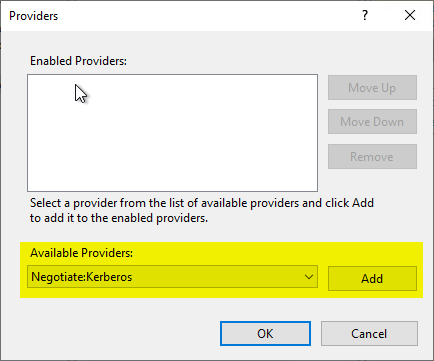

Anschließend wird der "Negotiate:Kerberos" Provider der Liste hinzugefügt.

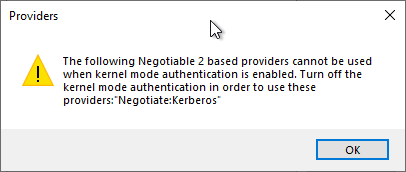

Wir werden darauf hingewiesen, dass nun die Authentisierung im Kernelmodus nicht mehr verwendbar ist.

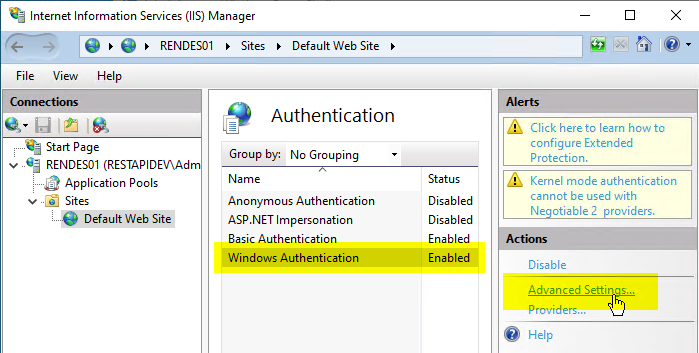

Somit muss für die "Windows Authentication" nun noch auf "Advanced Settings…" geklickt werden.

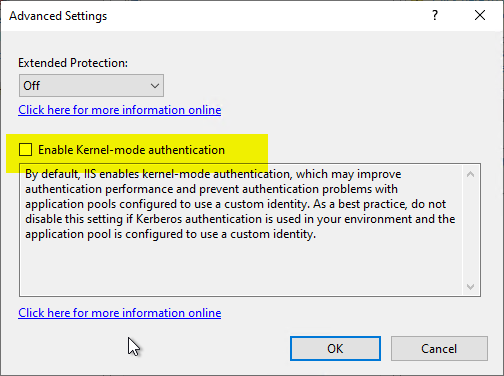

Anschließend kann der Haken bei "Enable Kernel-mode authentication" entfernt werden.

Die Option "Extended Protection" kann und sollte auf "Required" gesetzt werden.

Funktionstest

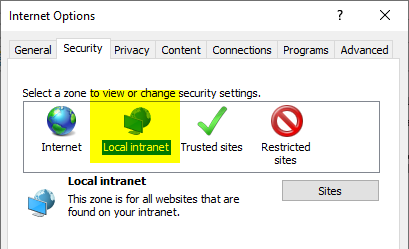

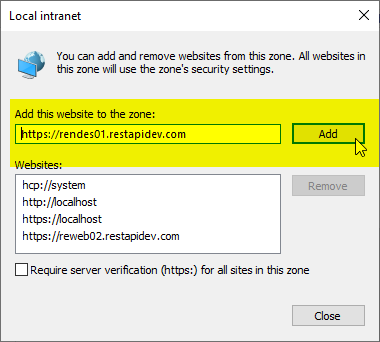

Wird der Funktionstest mit einem Browser vorgenommen, muss nun der verwendete DNS-Name für die NDES-Administrations-Webseite in die Internetzone "Local Intranet" aufgenommen werden.

Natürlich muss sich ein solcher Client in der gleichen Active Directory Domäne aufhalten die der NDES-Server und die Zertifizierungsstelle, oder zumindest muss eine Vertrauensstellung (Trust) bestehen.

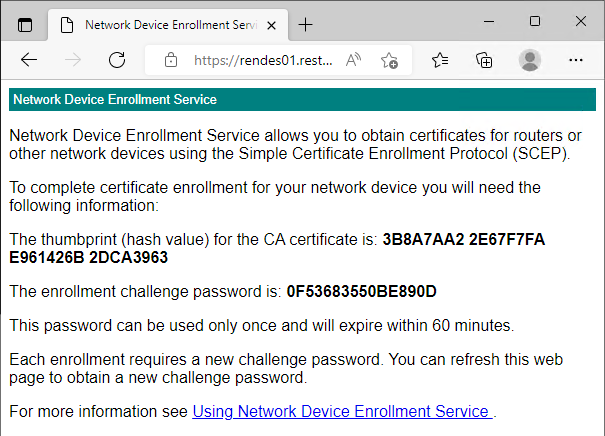

Anschließend sollte man in der Lage sein, die NDES-Administrations-Webseite ohne Eingabe von Benutzername und Kennwort aufzurufen.

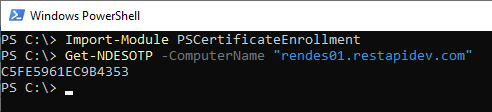

Das gleiche gilt bei Verwendung des PSCertificateEnrollment Moduls.

Import-Moduls PSCertificateEnrollment

Get-NDESOTP -ComputerName "{DNS-Name-NDES-Server}"

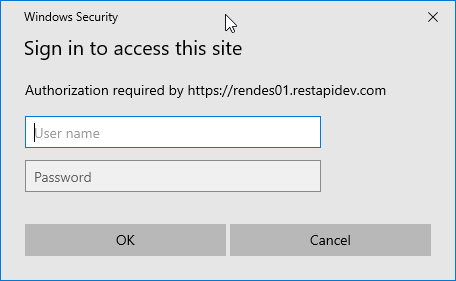

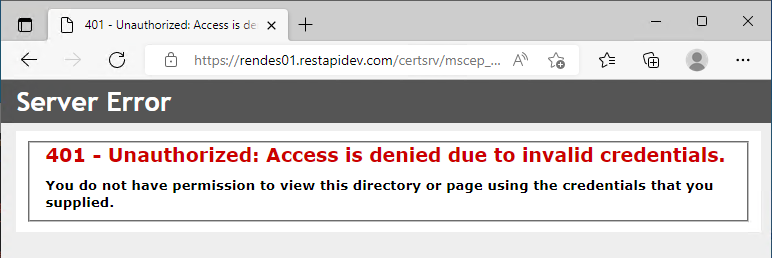

Von Maschinen, die keine Active Directory Domänenmitglieder sind, wird nun keine Anmeldung mehr möglich sein. Der Anmeldedialog wird unendlich oft aufkommen.

Bricht man ihn ab, wird der HTTP Statuscode 401 Unauthentisiert zurückgegeben.

HTTP Basic Authentication nachrüsten

Mit dem Erzwingen von Kerberos fällt die Möglichkeit weg, sich per Benutzername und Passwort an der Administrations-Seite für den Registrierungsdienst für Netzwerkgeräte anzumelden (da dies mit NTLM-Anmeldedaten erfolgt wäre). Um hier wieder eine Möglichkeit zu schaffen, kann jedoch die Basic Authentication nachgerüstet werden.

Hierzu siehe Artikel "Aktivieren der Basic Authentication für den Registrierungsdienst für Netzwerkgeräte (NDES)".

2 Gedanken zu „Deaktivieren von NTLM und erzwingen von Kerberos an der Administrations-Webseite des Registrierungsdienstes für Netzwerkgeräte (NDES)“

Kommentare sind geschlossen.