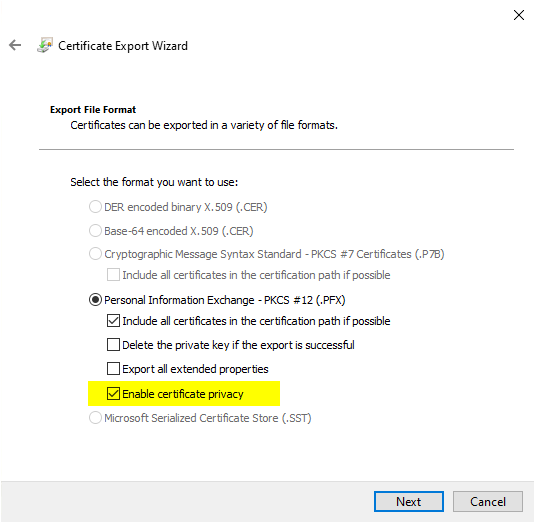

Mit Windows Server 2016 und Windows 10 wurde für den Export von Zertifikaten mit privatem Schlüssel über die Microsoft Management Console (MMC) eine neue Option "Enable Certificate Privacy" implementiert.

Beim Export von Zertifikaten mit privatem Schlüssel wird das Zertifikat in eine PKCS#12 (.PFX) Datei exportiert.

Funktionsweise

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

In früheren Windows-Versionen wurde der gesamte Inhalt der PKCS#12 Datei verschlüsselt. Ohne das Passwort war keine Einsicht in die Datei möglich, auch nicht zum Auslesen von Metainformationen.

Wird die Option deaktiviert, wird nur der private Schlüssel in der PKCS#12 Datei verschlüsselt, alle anderen Inhalte sind somit auch ohne Passwort lesbar.

Auf Windows Server 2016 und damaligen Windows 10 Versionen war die Option standardmäßig deaktiviert.

Auf Windows Server 2019 und aktuellen Windows 10 Versionen ist sie wieder standardmäßig aktiviert und bildet damit das identische Verhalten im Vergleich zu früheren Windows Versionen ab.

Funktionstest

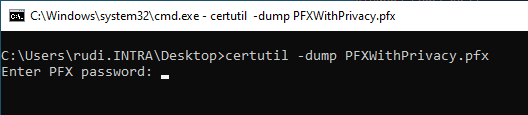

Zum Vergleich zwei PKCS#12 Dateien mit den unterschiedlichen Einstellungen, wie jeweils mit folgendem Kommandozeilenbefehl untersucht werden:

certutil -dump {Datei}

Option aktiviert

Ist die Option "Enable Certificate Privacy" aktiviert, ist zur Einsicht der Datei unbedingt ein Passwort erforderlich

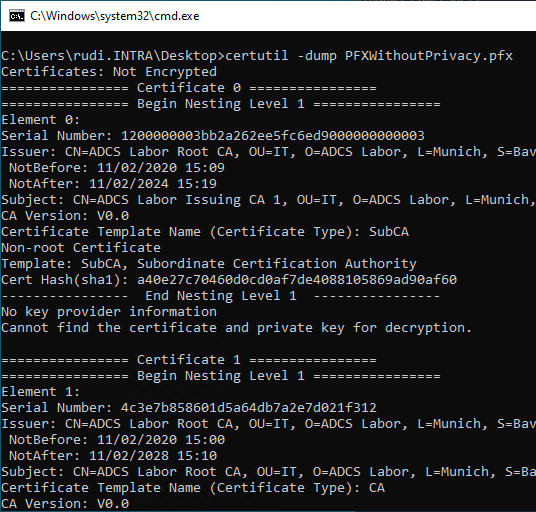

Option nicht aktiviert

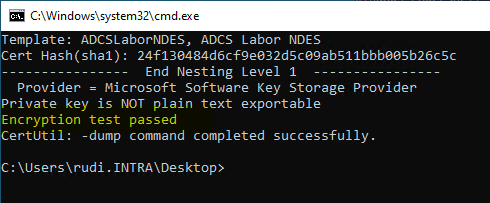

Ist die Option "Enable Certificate Privacy" nicht aktiviert, können die öffentlichen Informationen auch ohne Passwort eingesehen werden.

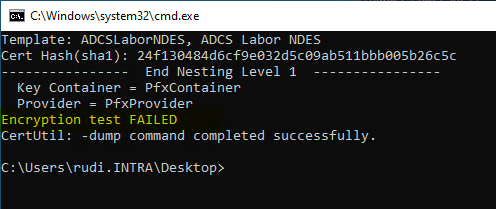

Bedingt durch diese Änderung im Anwendungsverhalten, wird bei einer solchen PKCS#12-Datei nicht nach einem Passwort für den privaten Teil gefragt und entsprechend auch kein Test des privaten Schlüssels durchgeführt.

Wenn man die Funktion des privaten Schlüssels überprüfen möchte, muss darum nun leider das Passwort bereits in der Kommandozeile mit angeben:

certutil -p {Passwort} -dump {Datei}

Ein Gedanke zu „Was bedeutet die Option "Enable Certificate Privacy" beim Zertifikatexport?“

Kommentare sind geschlossen.