Folgendes Szenario angenommen:

- Ein Benutzer hat in der Vergangenheit eine E-Mail Nachricht erhalten.

- Die Nachricht wurde mit einem S/MIME Zertifikat signiert.

- Das Signatur-Zertifikat des Absender wurde von einer Zertifizierungsstelle ausgestellt, der beim Empfänger Vertrauensstatus eingeräumt wurde.

- Die Signatur wurde also zum Zeitpunkt des Erhalts der Nachricht als gültig anerkannt.

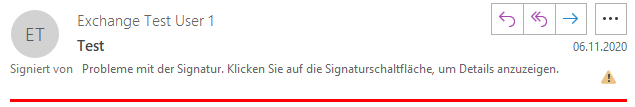

- Der Benutzer öffnet die Mail einige Zeit später erneut und stellt fest, dass die Signatur als ungültig eingestuft wird.

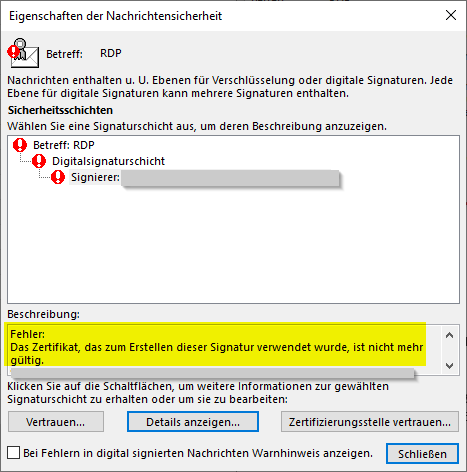

Sieht man sich die Details der Signatur an, stellt man fest, dass das Signaturzertifikat angelaufen ist.

Fehler: Das Zertifikat, das zum Erstellen dieser Signatur verwendet wurde, ist nicht mehr gültig.

Aufschluss über das Verhalten geben das RFC 5750, welches die Behandlung von Zertifikaten im Kontext von S/MIME regelt, sowie das RFC 8551, welches S/MIME im Allgemeinen regelt:

Some of the many places where signature and certificate checking might fail include: […] the certificate is expired

RFC 5750

When determining the time for a certificate validity check, agents have to be careful to use a reliable time. […] this time MUST NOT be the SigningTime attribute found in an S/MIME message.

RFC 5750

The signingTime attribute is used to convey the time that a message was signed. The time of signing will most likely be created by a signer and therefore is only as trustworthy as that signer.

RFC 8551

Da bei S/MIME kein signierter Zeitstempel (Time Stamp, RFC 3161) eingesetzt wird, besteht keine Möglichkeit, sicherzustellen, dass eine Nachricht wirklich zur angegebenen Zeit signiert wurde. Signaturen könnten von einem Angreifer rückdatiert werden, um Signaturen mit einem mittlerweile gesperrten oder abgelaufenen Zertifikat somit als gültig erscheinen zu lassen.

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Aus diesem Grund werden "historische" Mails, also solche, die zum Zeitpunkt des Erhalts mit einem zeitgültigen Zertifikat signiert wurden, als nicht mehr signaturgültig eingestuft, wenn das Signaturzertifikat abgelaufen ist.

Aus gleichem Grund werden auch Nachrichten, die von einem mittlerweile widerrufenen Zertifikat signiert wurden, als nicht signaturgültig angezeigt, auch wenn der Widerruf nach Signatur der Nachricht erfolgte.

Weiterführende Links:

Externe Quellen

- RFC 5750 – Secure/Multipurpose Internet Mail Extensions (S/MIME) Version 3.2 Certificate Handling (Internet Engineering Task Force)

- RFC 8551 – Secure/Multipurpose Internet Mail Extensions (S/MIME) Version 4.0 Message Specification (Internet Engineering Task Force)

- RFC 3161 – Internet X.509 Public Key Infrastructure Time-Stamp Protocol (TSP) (Internet Engineering Task Force)