Arbeitet man mit den Certificate Enrollment Web Services und trägt man Zertifikatregistrierungsrichtlinien (Enrollment Policies) manuell auf Clientcomputern ein, stößt man auf das Phänomen, dass es keine Möglichkeit in der Zertifikate-Managementkonsole gibt, um diese zu bearbeiten oder zu löschen.

„Löschen einer manuell konfigurierten Zertifikatbeantragungs-Richtlinie (Enrollment Policy)“ weiterlesenMonat: April 2020

Die Erstellung einer Zertifikatregistrierungsrichtlinie (Enrollment Policy) für den Certificate Enrollment Policy Web Service (CEP) schlägt fehl mit der Fehlermeldung "This ID conflicts with an existing ID.”

Folgendes Szenario angenommen:

- Es ist ein Certificate Enrollment Policy Web Service (CEP) im Netzwerk implementiert.

- Es wird eine Enrollment Policy konfiguriert.

- Das Testen der Verbindung schlägt mit folgender Fehlermeldung fehl:

The URI entered above has ID: "{{GUID}}". This ID conflicts with an existing ID.

„Die Erstellung einer Zertifikatregistrierungsrichtlinie (Enrollment Policy) für den Certificate Enrollment Policy Web Service (CEP) schlägt fehl mit der Fehlermeldung "This ID conflicts with an existing ID.”“ weiterlesen Grundlagen Zertifikatbeantragung über Certificate Enrollment Web Services (CEP, CES) mit den Protokollen MS-XCEP und MS-WSTEP

Mit Windows Server 2008 R2 und Windows 7 wurde eine neue Funktionen für die Beantragung von Zertifikaten eingeführt: Die Certificate Enrollment Web Services, welche durch zwei Serverrollen abgebildet werden:

- Certificate Enrollment Policy Web Service (CEP)

- Certificate Enrollment Web Services (CES)

Nachfolgend werden die Hintergedanken zu diesen Rollen, ihre Funktionsweise sowie die möglichen Einsatzszenarien beschrieben.

„Grundlagen Zertifikatbeantragung über Certificate Enrollment Web Services (CEP, CES) mit den Protokollen MS-XCEP und MS-WSTEP“ weiterlesenGrundlagen manuelle und automatische Zertifikatbeantragung über Lightweight Directory Access Protocol (LDAP) und Remote Procedure Call / Distributed Common Object Model (RPC/DCOM) mit dem MS-WCCE Protokoll

Nachfolgend wird der Prozess beschrieben, der im Hintergrund bei der manuellen oder automatischen Beantragung von Zertifikaten abläuft, um einen möglichst hohen Automatisierungsgrad zu erreichen.

„Grundlagen manuelle und automatische Zertifikatbeantragung über Lightweight Directory Access Protocol (LDAP) und Remote Procedure Call / Distributed Common Object Model (RPC/DCOM) mit dem MS-WCCE Protokoll“ weiterlesenManuelles Ausführen des Autoenrollment Prozesses

In der Standardeinstellung replizieren alle Domänenmitglieder durch den Autoenrollment Prozess automatisch das Public Key Services Objekt er Active Directory Gesamtstruktur. Die Auslöser hierfür sind:

- Bei Anmeldung des Benutzers (bei Computern, wenn sich das Computerkonto anmeldet, also beim Systemstart)

- Per Timer alle 8 Stunden.

- Bei einer Aktualisierung der Gruppenrichtlinien, vorausgesetzt, es gab eine Änderung.

Möchte man nicht darauf warten, bis der Autoenrollment automatisch angestoßen wird, kann man ihn auch manuell starten. Die verschiedenen Wege, den Autoenrollment Prozess auszuführen, werden nachfolgend beschrieben.

„Manuelles Ausführen des Autoenrollment Prozesses“ weiterlesenEine universelle Sicherheitsgruppe mit einem Object Identifier (OID) im Active Directory Verzeichnisdienst verbinden (Authentication Mechanism Assurance)

Die Authentication Mechanism Assurance (AMA) bietet die Möglichkeit, die Mitgliedschaft in einer Sicherheitsgruppe an die Anmeldung mit einem Smartcard Zertifikat, welches einen bestimmten Object Identifier (OID) enthält, zu binden.

Meldet sich der Benutzer nicht mit dem Smartcard Zertifikat, sondern mit Benutzername und Passwort an, ist er auch nicht Mitglied der Sicherheitsgruppe.

Nachfolgend wird beschrieben, wie man die Verbindung zwischen dem Zertifikat und der Sicherheitsgruppe herstellt.

„Eine universelle Sicherheitsgruppe mit einem Object Identifier (OID) im Active Directory Verzeichnisdienst verbinden (Authentication Mechanism Assurance)“ weiterlesenKonfigurieren einer Secure Socket Layer (SSL) Zertifikatvorlage für Web Server

Nachfolgend eine Anleitung für die Konfiguration einer Webserver-Vorlage mit empfohlenen Einstellungen.

„Konfigurieren einer Secure Socket Layer (SSL) Zertifikatvorlage für Web Server“ weiterlesenErlaubte Relative Distinguished Names (RDNs) im Subject Distinguished Name (DN) ausgestellter Zertifikate

Grundsätzlich erlaubt das RFC 5280 die Verwendung beliebiger Zeichenketten im Subject Distinguished Name (DN) eines Zertifikats. Gängige Felder sind im Standard X.520 beschrieben. Die Längenbeschränkungen werden ebenfalls von der ITU-T empfohlen. Die heute gängigen Abkürzungen entstammen überwiegend dem RFC 4519.

Die Microsoft Active Directory Certificate Services erlauben in der Standardeinstellung jedoch nur bestimmte RDNs.

Folgende Relative Distinguished Names (RDNs) werden in der Standardeinstellung von der Active Directory Certificate Services (ADCS) Zertifizierungsstelle angenommen:

„Erlaubte Relative Distinguished Names (RDNs) im Subject Distinguished Name (DN) ausgestellter Zertifikate“ weiterlesenEine Zertifikatanforderung (CSR) inspizieren

Oft möchte man eine Zertifikatanforderung vor der Übermittlung an eine Zertifizierungsstelle – oder vor der Ausstellung des Zertifikats – überprüfen, ob sie die gewünschten Werte beinhaltet.

Nachfolgend wird beschrieben, wie man dies erreichen kann.

„Eine Zertifikatanforderung (CSR) inspizieren“ weiterlesenDen Subject Distinguished Name (DN) einer Zertifikatanforderung (CSR) nachträglich verändern

Manchmal ist es erforderlich, dass der Subject Distinguished Name (auch Subject, Subject DN, Antragsteller oder Betreff genannt) einer Zertifikatanforderung vor Ausstellung des Zertifikats verändert wird.

Unter bestimmten Umständen ist dies durchaus möglich, wie nachfolgend beschrieben wird.

„Den Subject Distinguished Name (DN) einer Zertifikatanforderung (CSR) nachträglich verändern“ weiterlesenKonfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance (AMA)

Die Authentication Mechanism Assurance (AMA) bietet die Möglichkeit, die Mitgliedschaft in einer Sicherheitsgruppe an die Anmeldung mit einem Smartcard Zertifikat, welches einen bestimmten Object Identifier (OID) enthält, zu binden.

Meldet sich der Benutzer nicht mit dem Smartcard Zertifikat, sondern mit Benutzername und Passwort an, ist er auch nicht Mitglied der Sicherheitsgruppe.

Nachfolgend wird beschrieben, wie eine Zertifikatvorlage für die Nutzung mit der Authentication Mechanism Assurance erzeugt werden kann.

„Konfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance (AMA)“ weiterlesenDie Wildcard Ausstellungsrichtlinie (All Issuance Policies) in ein Zertifizierungsstellen-Zertifikat aufnehmen

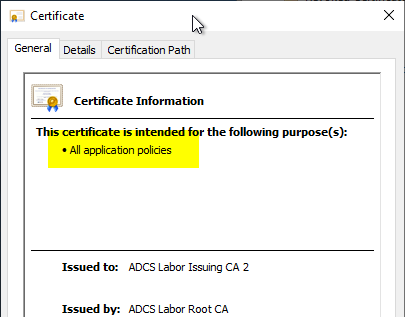

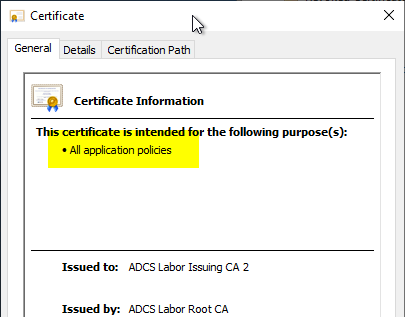

Installiert man eine ausstellende Zertifizierungsstelle (Issuing CA) und beantragt nicht explizit eine Ausstellungsrichtlinie (Issuance Policy) beinhaltet das resultierende Zertifizierungsstellen-Zertifikat keine Ausstellungsrichtlinien.

Möchte man die Wildcard Ausstellungsrichtline (All Issuance Policies) in das Zertifizierungsstellen-Zertifikat aufnehmen, muss wie folgt vorgegangen werden:

„Die Wildcard Ausstellungsrichtlinie (All Issuance Policies) in ein Zertifizierungsstellen-Zertifikat aufnehmen“ weiterlesenDie Ausstellungsrichtlinien (Issuance Policies) für Trusted Platform (TPM) Key Attestation in ein Zertifizierungsstellen-Zertifikat aufnehmen

Installiert man eine ausstellende Zertifizierungsstelle (Issuing CA) und beantragt nicht explizit eine Ausstellungsrichtlinie (Issuance Policy) beinhaltet das resultierende Zertifizierungsstellen-Zertifikat keine Ausstellungsrichtlinien.

Möchte man die Ausstellungsrichtlinien (Issuance Policies) für Trusted Platform (TPM) Key Attestation in das Zertifizierungsstellen-Zertifikat aufnehmen, muss wie folgt vorgegangen werden.

„Die Ausstellungsrichtlinien (Issuance Policies) für Trusted Platform (TPM) Key Attestation in ein Zertifizierungsstellen-Zertifikat aufnehmen“ weiterlesenErmitteln und Exportieren eines Trusted Platform Module (TPM) Endorsement Zertifikats

Möchte man die Trusted Platform Module (TPM) Key Attestation verwenden, hat man die Option, das TPM unter Anderem über das Endorsement-Zertifikat (EkCert) zu attestieren. Nachfolgend wird beschrieben, wie man an diese Information herankommt.

„Ermitteln und Exportieren eines Trusted Platform Module (TPM) Endorsement Zertifikats“ weiterlesenDie Prüfsumme (Hash) eines Trusted Platform (TPM) Endorsement Key ermitteln

Möchte man die Trusted Platform Module (TPM) Key Attestation verwenden, hat man die Option, das TPM unter Anderem über den Endorsement-Key (EkPub) zu attestieren. Nachfolgend wird beschrieben, wie man an diese Information herankommt.

„Die Prüfsumme (Hash) eines Trusted Platform (TPM) Endorsement Key ermitteln“ weiterlesen