| Ereignisquelle: | Microsoft-Windows-CertificationAuthority |

| Ereignis-ID: | 86 (0x56) |

| Ereignisprotokoll: | Application |

| Ereignistyp: | Warnung |

| Symbolischer Name: | MSG_E_BAD_REGISTRY_CA_XCHG_CSP |

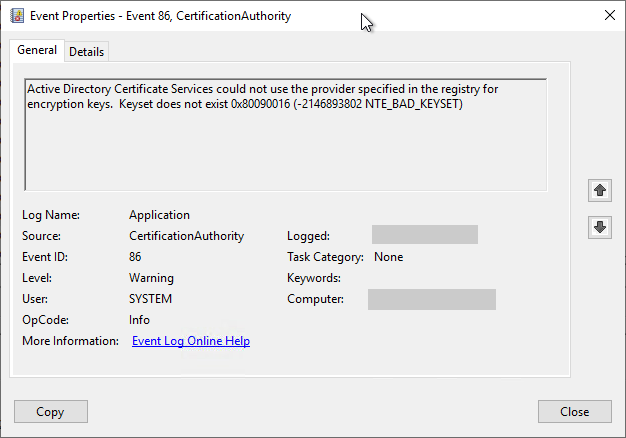

| Ereignistext (englisch): | Active Directory Certificate Services could not use the provider specified in the registry for encryption keys. %1 |

| Ereignistext (deutsch): | Von Active Directory-Zertifikatdienste konnte nicht der in der Registrierung angegebene Anbieter für Verschlüsselungsschlüssel verwendet werden. %1 |

Parameter

Die im Ereignistext enthaltenen Parameter werden mit folgenden Feldern befüllt:

- %1: ErrorCode (win:UnicodeString)

Beispiel-Ereignisse

Active Directory Certificate Services could not use the provider specified in the registry for encryption keys. The keyset is not defined. 0x80090019 (-2146893799 NTE_KEYSET_NOT_DEF)

Active Directory Certificate Services could not use the provider specified in the registry for encryption keys. Keyset does not exist 0x80090016 (-2146893802 NTE_BAD_KEYSET)

Beschreibung

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Dieses Ereignis kann auftreten, wenn die Zertifizierungsstelle den unter dem Registry-Wert EncryptionCsp konfigurierten Wert nicht verarbeiten kann, beispielsweise wenn ein Hardware Security Modul (HSM) zum Einsatz kommt, und keine Schlüssel erzeugt werden können.

Der Fehlercode NTE_BAD_KEYSET ist ein Indiz auf ein SafeNet Luna Hardware Security Modul (HSM).

Der Wert befindet sich unter:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\{Common-Name-der-CA}\EncryptionCSP

Er wird während der Installation der Zertifizierungsstelle auf den gleichen Wert gesetzt wie für das Zertifizierungsstellen-Zertifikat.

Er wird verwendet, um die Schlüsselpaare für die Zertifizierungsstellen-Austauschzertifikate (CA Exchange) zu erzeugen. Die Zertifizierungsstellen-Austauschzertifikate werden verwendet für die Archivierung privater Schlüssel, aber auch für die Unternehmens-PKI (Enterprise PKI, pkiview.msc) Managementkonsole.

Im Allgemeinen kann für die Zertifizierungsstellen-Austauschzertifikate gefahrlos ein Software Key Storage Provider verwendet werden. Dieser kann konfiguriert werden mit folgendem Kommandozeilenbefehl:

certutil -setreg CA\EncryptionCSP\Provider "Microsoft Software Key Storage Provider"

Anschließend muss der Zertifizierungsstellen-Dienst neu gestartet werden, damit die Änderungen angenommen werden.

Siehe auch Ereignis 87 und 88 sowie Artikel "Die Partition des Hardware Security Moduls (HSM) läuft voll".

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Hierzu wurde noch keine Beschreibung verfasst.

Bewertung durch Microsoft

Microsoft bewertet dieses Ereignis im Securing Public Key Infrastructure (PKI) Whitepaper mit einem Schweregrad von "Niedrig".

Weiterführende Links:

- Übersicht über die von der Zertifizierungsstelle generierten Windows-Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

Externe Quellen

- Event ID 86 – AD CS Key Archival and Recovery (Microsoft)

- Securing Public Key Infrastructure (PKI) (Microsoft)

6 Gedanken zu „Details zum Ereignis mit ID 86 der Quelle Microsoft-Windows-CertificationAuthority“

Kommentare sind geschlossen.