| Ereignisquelle: | Microsoft-Windows-CertificationAuthority |

| Ereignis-ID: | 66 (0x42) |

| Ereignisprotokoll: | Application |

| Ereignistyp: | Fehler |

| Symbolischer Name: | MSG_E_DELTA_CRL_PUBLICATION |

| Ereignistext (englisch): | Active Directory Certificate Services could not publish a Delta CRL for key %1 to the following location: %2. %3.%5%6 |

| Ereignistext (deutsch): | Es konnte keine Delta-Zertifikatsperrliste für den Schlüssel %1 an folgendem Ort veröffentlicht werden: %2. %3.%5%6 |

Parameter

Die im Ereignistext enthaltenen Parameter werden mit folgenden Feldern befüllt:

- %1: CAKeyIdentifier (win:UnicodeString)

- %2: URL (win:UnicodeString)

- %3: ErrorMessageText (win:UnicodeString)

- %4: param4 (win:UnicodeString)

- %5: param5 (win:UnicodeString)

- %6: AdditionalErrorMessage (win:UnicodeString)

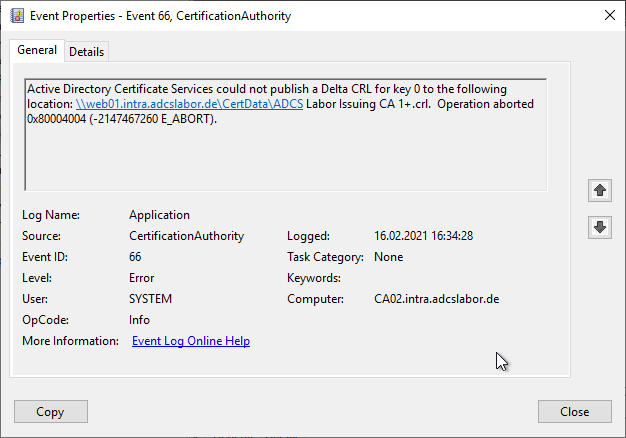

Beispiel-Ereignisse

Active Directory Certificate Services could not publish a Delta CRL for key 0 to the following location: ldap:///CN=ADCS Labor Enterprise Root CA,CN=ERCA01,CN=CDP,CN=Public Key Services,CN=Services,CN=Configuration,DC=intra,DC=adcslabor,DC=de. Operation aborted 0x80004004 (-2147467260 E_ABORT).

Active Directory Certificate Services could not publish a Delta CRL for key 0 to the following location: file://\web01-intra.adcslabor.de/CertData/ADCS Labor Issuing CA 1+.crl. The user name or password is incorrect. 0x8007052e (WIN32: 1326 ERROR_LOGON_FAILURE).

Beschreibung

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Dieses Problem tritt dann auf, wenn die Zertifikatsperrliste zwar erfolgreich erzeugt werden konnte, anschließend aber nicht auf einen der konfigurierten Sperrlistenverteilpunkte kopiert werden konnte. Ursachen hierfür können sein:

- Der Server, auf welchem der Sperrlistenverteilpunkt eingerichtet ist, ist nicht erreichbar. Im Fall eines LDAP-Sperrlistenverteilungspunktes ist vielleicht kein Kontakt zur Domäne möglich. Siehe Ereignisse 44, 91 und 94.

- Die Zertifizierungsstelle hat nicht die Berechtigungen auf die eingerichtete Freigabe oder den LDAP-Pfad. In der Standardeinstellung ist der Server, auf welchem die Zertifizierungsstelle installiert ist, Mitglied der Gruppe "Cert Publishers". Da die Gruppenmitgliedschaft erst bei einer Neuanmeldung des Kontos (im Fall der Zertifizierungsstelle: SYSTEM) angewendet wird, muss der Server, auf welchem die Zertifizierungsstelle installiert ist nach der Installation einmalig neu gestartet werden.

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Ist die Zertifizierungsstelle nicht in der Lage, eine Sperrliste zu erzeugen oder zu veröffentlichen, ist es hochwahrscheinlich, dass diese in kurzer Zeit auf den Verteilungspunkten ablaufen wird. In diesem Fall droht der Ausfall der von der PKI abhängigen IT-Dienste. Daher ist dieses Ereignis in Hinsicht auf die Verfügbarkeit als "kritisch" zu bewerten.

Bewertung durch Microsoft

Microsoft bewertet dieses Ereignis im Securing Public Key Infrastructure (PKI) Whitepaper mit einem Schweregrad von "Niedrig".

Weiterführende Links:

- Übersicht über die von der Zertifizierungsstelle generierten Windows-Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

2 Gedanken zu „Details zum Ereignis mit ID 66 der Quelle Microsoft-Windows-CertificationAuthority“

Kommentare sind geschlossen.