| Ereignisquelle: | Microsoft-Windows-Kerberos-Key-Distribution-Center |

| Ereignis-ID: | 21 (0x80000015) |

| Ereignisprotokoll: | System |

| Ereignistyp: | Warnung |

| Ereignistext (englisch): | The client certificate for the user %1\%2 is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they’re attempting to use for smartcard logon. The chain status was : %3 |

| Ereignistext (deutsch): | Das Clientzertifikat für den Benutzer %1\%2 ist nicht gültig. Das Ergebnis war ein Fehler bei der Smartcard-Anmeldung. Wenden Sie sich an den Benutzer, um weitere Informationen über das Zertifikat zu erhalten, das für die Smartcard-Anwendung verwendet werden soll. Kettenstatus: %3 |

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Parameter

Die im Ereignistext enthaltenen Parameter werden mit folgenden Feldern befüllt:

- %1: Domain (win:UnicodeString)

- %2: Username (win:UnicodeString)

- %3: Status (win:UnicodeString)

- %4: __binLength (win:UInt32)

- %5: binary (win:Binary)

Beispiel-Ereignisse

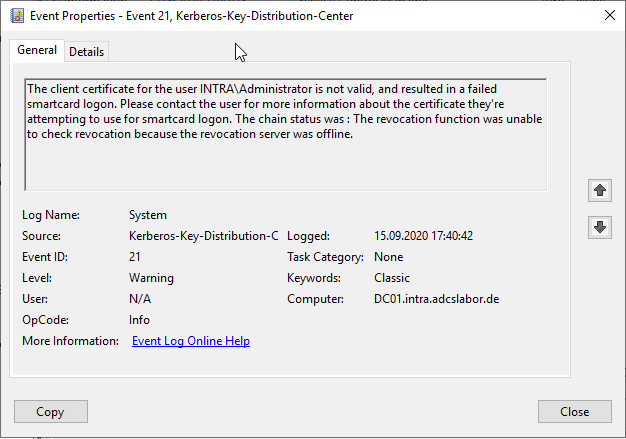

The client certificate for the user INTRA\Administrator is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they're attempting to use for smartcard logon. The chain status was : The revocation function was unable to check revocation because the revocation server was offline.

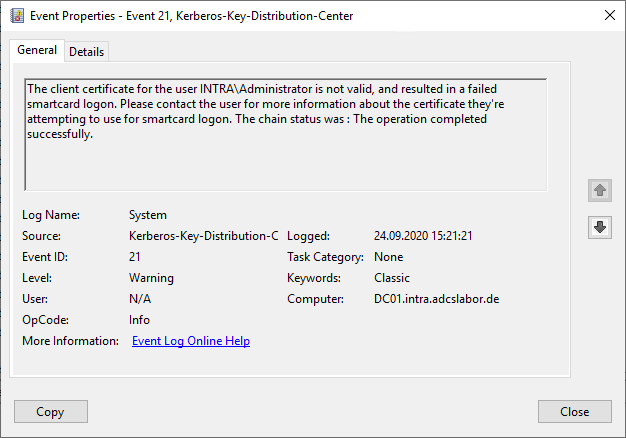

The client certificate for the user INTRA\Administrator is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they're attempting to use for smartcard logon. The chain status was : The operation completed successfully.

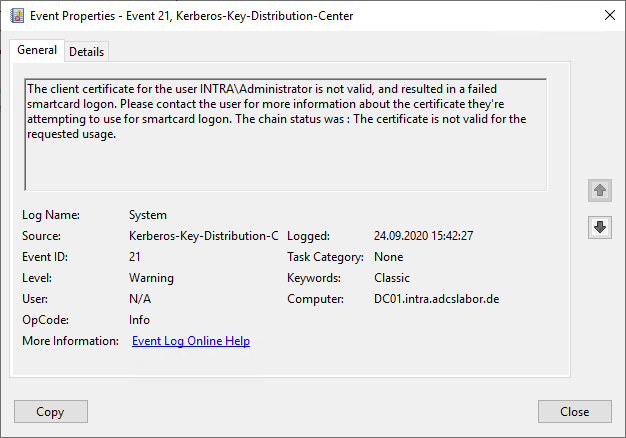

The client certificate for the user INTRA\Administrator is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they're attempting to use for smartcard logon. The chain status was : The certificate is not valid for the requested usage.

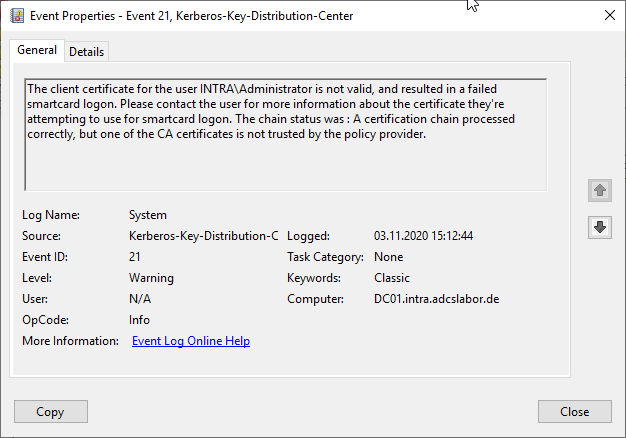

The client certificate for the user INTRA\Administrator is not valid, and resulted in a failed smartcard logon. Please contact the user for more information about the certificate they're attempting to use for smartcard logon. The chain status was : A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider.

Beschreibung

The revocation function was unable to check revocation because the revocation server was offline.

Tritt bei Problemen mit der Sperrinfrastruktur auf.

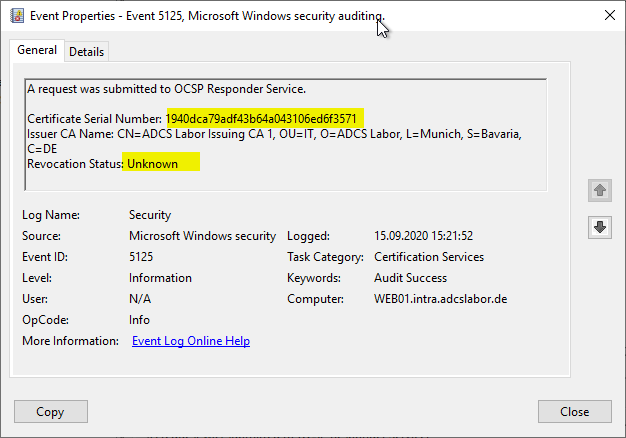

Tritt auch auf, wenn Domänencontroller fest konfiguriert sind, OCSP zu verwenden, die Onlineresponder (OCSP) für ein deterministisches Good konfiguriert sind und der zurückgegebene Status "Unknown" ist.

In diesem Fall sollten beide Ereignisse korreliert werden.

Siehe hierzu auch Artikel "Details zum Ereignis mit ID 5125 der Quelle Microsoft-Windows-Security-Auditing".

The operation completed successfully.

Tritt auf, wenn ein PKINIT versucht wird, der Name im Subject Alternative Name (SAN) aber nicht für den angefragten User passt (KDC_ERR_CLIENT_NAME_MISMATCH).

The certificate is not valid for the requested usage.

Tritt auf, wenn ein PKINIT mit einem Zertifikat versucht wird, das weder die erweiterte Schlüsselverwendung (Extended Key Usage) für "Client Authentication" noch für "Smartcard Logon" beinhaltet.

A certification chain processed correctly, but one of the CA certificates is not trusted by the policy provider.

Tritt auf, wenn eine Smartcard-Anmeldung mit einem Zertifikat einer Zertifizierungsstelle durchgeführt wird, die nicht im NTAuthCertificates Objekt im Active Directory eingetragen ist.

Sicherheitsbewertung

Die Sicherheitsbetrachtung richtet sich nach den drei Dimensionen Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Tritt das Ereignis aufgrund fehlerhafter Sperrinformationen auf, ist die Verfügbarkeit betroffen und das Ereignis als kritisch zu bewerten.

Tritt das Ereignis aufgrund eines vom Onlineresponder zurückgegebenen "Unknown" Status auf, kann dies ein Hinweis auf Verwendung eines kompromittierten Zertifikats sein. Auch in diesem Fall ist das Ereignis als "kritisch" zu bewerten.

Gleiches gilt für den Fall, dass eine Anmeldung mit einem Zertifikat versucht wird, deren ausstellende Zertifizierungsstelle sich nicht im NTAuthCertificates Objekt im Active Directory befindet.

Weiterführende Links:

- Übersicht über die für die PKI relevanten Active Directory Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Windows-Ereignisse

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

- Deterministisches "Good" für den Onlineresponder (OCSP) konfigurieren

- Domänencontroller (oder andere Teilnehmer) zwingen, einen Onlineresponder (OCSP) zu verwenden

- Bearbeiten des NTAuthCertificates Objektes im Active Directory

Externe Quellen

- Event ID 21 — Kerberos Smart Card Authentication (Microsoft)

4 Gedanken zu „Details zum Ereignis mit ID 21 der Quelle Microsoft-Windows-Kerberos-Key-Distribution-Center“

Kommentare sind geschlossen.