Nachfolgend eine Übersicht über die Tokens für die CDP- und AIA- Konfiguration einer Zertifizierungsstelle.

| Token | Name | Beschreibung |

|---|---|---|

| %1 | ServerDNSName | Der vollqualifizierte DNS-Name des Servers, auf welchem die Zertifizierungsstelle installiert ist. |

| %2 | ServerShortName | Der NETBIOS-Name des Servers, auf welchem die Zertifizierungsstelle installiert ist. |

| %3 | CaName | Der Common Name (CN) der Zertifizierungsstelle. |

| %4 | CertificateName | Der Zertifikat-Index ffür den Namen des Zertifizierungsstellen-Zertifikats. |

| %6 | ConfigurationContainer | Der Pfad zum Configuration Container der Active Directory Gesamtstruktur. |

| %7 | CATruncatedName | Name der Zertifizierungsstelle begrenzt auf 32 Zeichen, mit einer Prüfsumme. |

| %8 | CRLNameSuffix | Der Schlüssel-Index für dden Namen der Sperrlisten. |

| %9 | DeltaCRLAllowed | Wird für eine Delta-CRL durch ein "+" ersetzt. |

| %10 | CDPObjectClass | Platzhalter für die cRLDistributionPoint Objektklasse im LDAP-Pfad der CRL Distribution Point Erweiterung.. |

| %11 | CAObjectClass | Platzhalter für die certificationAuthority Objektklasse im LDAP-Pfad der Authority Information Access (AIA) Erweiterung. |

Sinvolle Anpassungen

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

LDAP-Sperrlistenpfade agnostisch vom Hostnamen des Zertifizierungsstellen-Servers machen

In der Standardeinstellung wird bei der Installation einer Zertifizierungsstelle folgender LDAP-Pfad für die Sperrlistenveröffentlichung konfiguriert.

ldap:///CN=%7%8,CN=%2,CN=CDP,CN=Public Key Services,CN=Services,%6%10

Das ServerShortName Token (%2) sorgt dafür, dass der LDAP-Pfad den NETBIOS-Namen des Zertifizierungsstellen-Servers beinhaltet. Dies kann zu Problemen bei Migration der Zertifizierungsstelle auf einen anderen Server bringen.

Ein einfacher Trick, dies zu umgehen, ist das Token durch CaName (%3) auszutauschen, welches den Common Name der Zertifizierungsstelle beschreibt.

ldap:///CN=%7%8,CN=%3,CN=CDP,CN=Public Key Services,CN=Services,%6%10

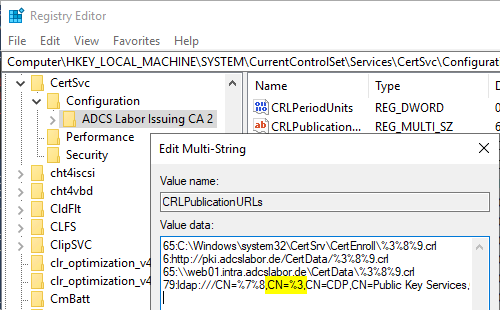

Die Einstellung wird in folgendem Registrierungs-Pfad vorgenommen:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\{Name-der-Zertifizierungsstelle>\CRLPublicationURLs

Nachdem diese Konfigurationsanpassung erfolgt ist, muss der Zertifizierungsstellen-Dienst neu gestartet werden.

Außerdem muss der nun vom Standard abweichende LDAP-Pfad einmalig erstellt werden, indem man zuerst eine Sperrliste erzeugt und diese anschließend als Enterprise Administrator ins Active Directory veröffentlicht.

certutil -f -dspublish {Sperrliste>.crl

Beim Erstellen der Sperrliste wird das Ereignis Nr. 74 protokolliert, da die Zertifizierungsstelle direkt die Veröffentlichung ins LDAP versucht und zunächst scheitert. Nachdem die Sperrliste einmalig manuell hochgeladen wurde, tritt der Fehler aber nicht mehr auf.

Siehe hierzu auch Artikel "Veröffentlichen einer Zertifikatsperrliste (CRL) auf einem Active Directory Sperrlistenverteilungspunkt (CDP)".

Weiterführende Links:

- Konfiguration der Sperrlistenverteilpunkte (CDP) und der Authority Information Access (AIA) Erweiterung einer Zertifizierungsstelle

- Beschreibung der Erweiterungen "CRL Distribution Point" (CDP) und "Authority Information Access" (AIA)

Externe Quellen

- How CA Certificates Work (Microsoft)

Ein Gedanke zu „Token für die CDP- und AIA- Konfiguration einer Zertifizierungsstelle“

Kommentare sind geschlossen.