Die Authentication Mechanism Assurance (AMA) bietet die Möglichkeit, die Mitgliedschaft in einer Sicherheitsgruppe an die Anmeldung mit einem Smartcard Zertifikat, welches einen bestimmten Object Identifier (OID) enthält, zu binden.

Meldet sich der Benutzer nicht mit dem Smartcard Zertifikat, sondern mit Benutzername und Passwort an, ist er auch nicht Mitglied der Sicherheitsgruppe.

Nachfolgend wird beschrieben, wie man die Verbindung zwischen dem Zertifikat und der Sicherheitsgruppe herstellt.

Voraussetzungen

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Bevor die Konfiguration vorgenommen wird, sind folgende Schritte notwendig:

- Konfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance. Im Zuge dessen wird der benötigte Object Identifier (OID) angelegt.

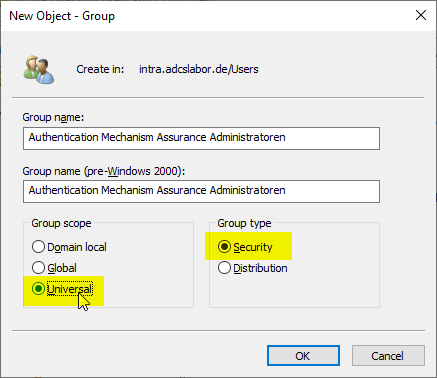

- Erstellen oder Bearbeiten einer universellen Sicherheitsgruppe

Konfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance

Die Konfiguration einer Zertifikatvorlage für Authentication Mechanism Assurance wird im Artikel "Konfigurieren einer Zertifikatvorlage für Authentication Mechanism Assurance (AMA)" beschrieben.

Erstellen oder Bearbeiten der universellen Sicherheitsgruppe

Die Authentication Mechanism Assurance funktioniert nur mit universellen Sicherheitsgruppen. Daran muss beim Erstellen der Sicherheitsgruppe gedacht werden, oder die bestehende Gruppe muss in eine universelle Grupoe umgewandelt werden.

Herstellen der Verbindung zwischen dem Object Identifier und der Sicherheitsgruppe

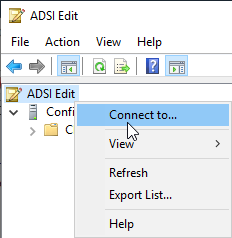

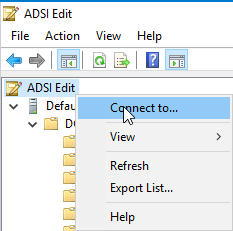

Anschließend muss der ADSI Editor (adsiedit.msc) aufgerufen werden, um die Verbindung herzustellen. Im obersten Knoten wird rechts geklickt und "Connect to…" ausgewählt.

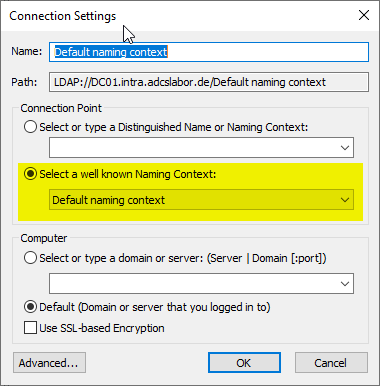

Es wird eine Verbindung mit dem Default Naming Context hergestellt.

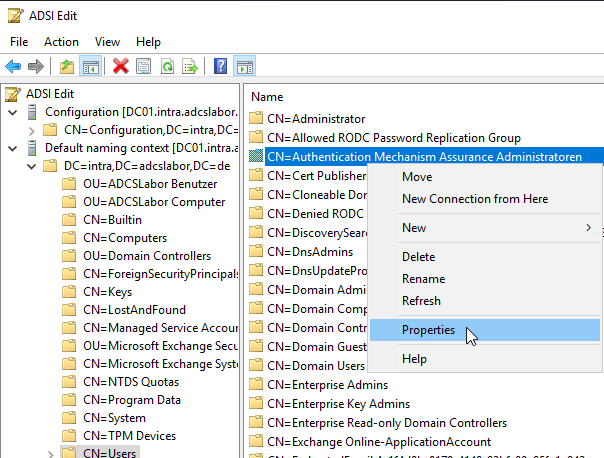

Nun wird zum Speicherort der universellen Gruppe navigiert und die Gruppe ausgewählt. Sie wird mit rechts angeklickt, und es wird "Properties" ausgewählt.

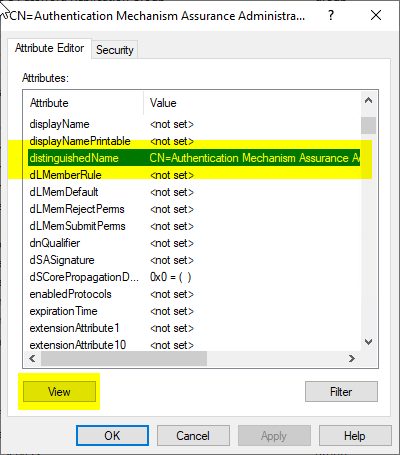

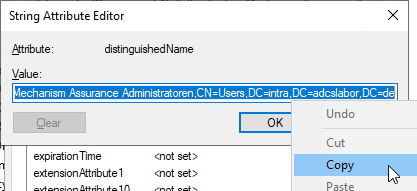

Wir benötigen das distinguishedName Attribut.

Dessen Inhalt wird kopiert und zwischengespeichert.

Nun wird wieder im obersten Knoten rechts geklickt und "Connect to…" ausgewählt.

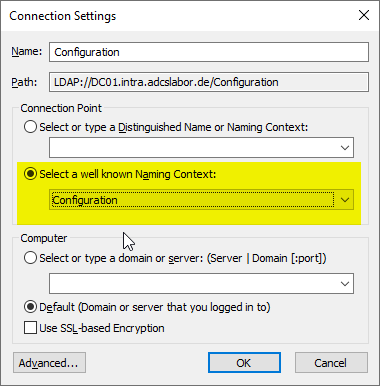

Dieses Mal wird mit dem Configuration Kontext verbunden.

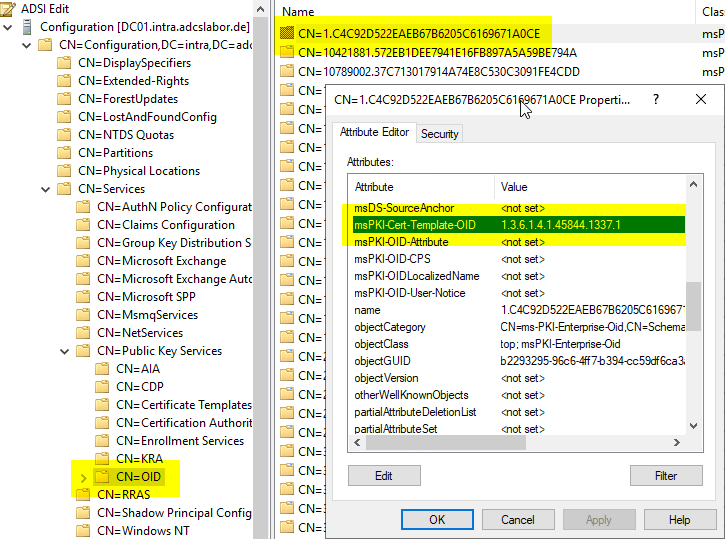

Nun wird in folgende Unterstruktur navigiert.

CN=OID,CN=Public Key Services,CN=Services,CN=Configuration

Nun muss das Objekt gesucht werden, welches den gewünschten Object Identifier beinhaltet. Dieser ist im Attribut msPKI-Cert-Template-OID gespeichert.

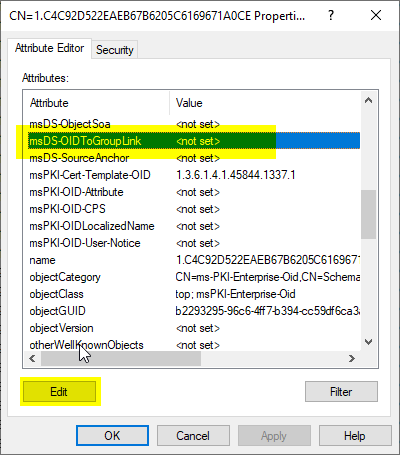

Im gefundenen Objekt wird das Attribut msDS-OIDToGroupLink bearbeitet.

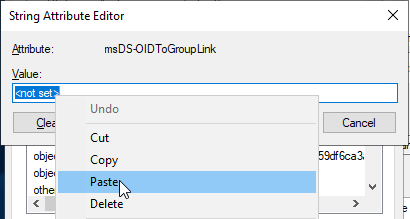

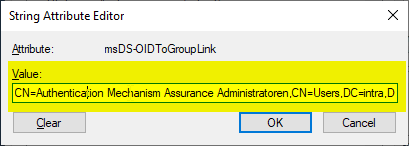

Hier wird der zuvor kopierte Wert aus dem distinguishedName Attribut der Universellen Sicherheitsgruppe eingetragen.

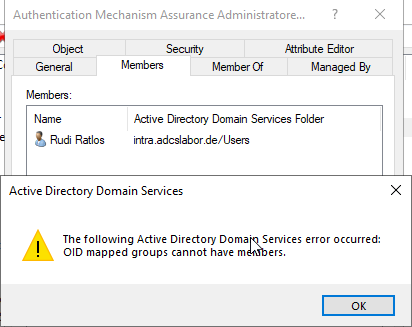

Die Verbindung ist nun hergestellt. Dies kann beispielsweise geprüft werden, indem man nun versucht, der universellen Sicherheitsgruppe ein Mitglied zuzuweisen. Da die Gruppenmitgliedschaft dynamisch vergeben wird, sollte dies mit folgendem Fehler fehlschlagen:

The following Active Directory Domain Services error occurred: OID mapped groups cannot have members.

2 Gedanken zu „Eine universelle Sicherheitsgruppe mit einem Object Identifier (OID) im Active Directory Verzeichnisdienst verbinden (Authentication Mechanism Assurance)“

Kommentare sind geschlossen.