Im Gegensatz zu betrieblichen Ereignissen, die oft unter dem Begriff "Monitoring" verstanden werden, handelt es sich bei der Auditierung für die Zertifizierungsstelle um die Konfiguration der Protokollierung von sicherheitsrelevanten Ereignissen.

Die Auditierung von Sicherheitsereignissen muss an zwei Stellen aktiviert werden:

- Auf Zertifizierungsstellen-Ebene. Hier wird festgelegt, welche Ereigniskategorien von der Zertifizierungsstelle protokolliert werden sollen. Optional kann eine zusätzliche Katrgorie von Audit-Ereignissen aktiviert werden.

- Auf Betriebssystem-Ebene. Hier wird festgelegt, dass die von der Zertifizierungsstelle generierten Ereignisse in das Windows-Sicherheitsprotokoll geschrieben werden.

Wird nur eine der beiden Einstellungen vorgenommen, werden keine Sicherheitsereignisse für die Zertifizierungsstelle protokolliert.

Auditeinstellungen auf Zertifizierungsstellen-Ebene überprüfen

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

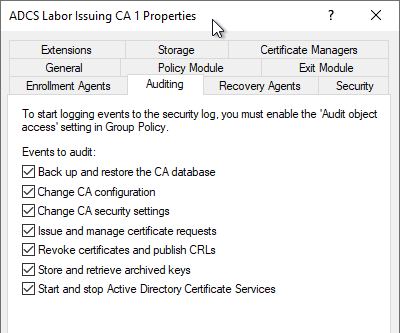

Die Auditeinstellungen können über die Zertifizierungsstellen-Verwaltungskonsole (certsrv.msc) in den Eigenschaften der Zertifizierungsstelle, im Karteireiter "Auditing" eingesehen und verändert werden.

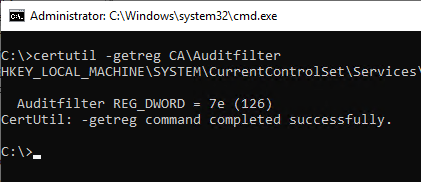

Es ist auch möglich, die Audit-Einstellungen mit dem folgenden Kommandozeilen-Befehl abzufragen:

certutil -getreg CA\Auditfilter

Die Auditeinstellungen sind als Bitmaske gespeichert. Die zurückgegebene Zahl kann wie folgt aufgeschlüsselt werden:

| Wert | Bedeutung | Aktiviert Ereignisse |

|---|---|---|

| 0 | Disable Auditing | |

| 1 | Start and stop Active Directory Certificate Services | 4880 und 4881 |

| 2 | Back up and restore the CA Database | tbd. |

| 4 | Issue and manage certificate requests | tbd. |

| 8 | Revoke certificates and publish CRLs | tbd. |

| 16 | Change CA security settings | tbd. |

| 32 | Store and retrieve archived keys | tbd. |

| 64 | Change CA configuration | tbd. |

Die Option "Start and stop Active Directory Certificate Services" bewirkt, dass mit jedem Beenden und Starten des Zertifizierungsstellen-Dienstes eine Prüfsumme der Zertifizierungsstellen-Datenbank erzeugt wird, was bei größeren Datenbanken zu Leistungseinbußen und Nebenwirkungen führen kann. Nähere Informationen sind im Artikel "Performanceprobleme bei Auditierung von "Start and stop Active Directory Certificate Services"" zu finden.

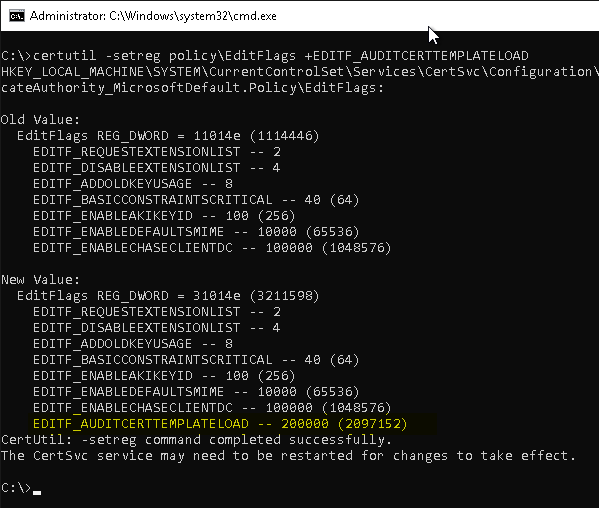

Protokollierung von Auditereignissen betreffend der Verarbeitung von Zertifikatvorlagen aktivieren

Die Ereignisse betreffend der Verarbeitung von Zertifikatvorlagen (Ereignis-ID 4898, 4899 und 4900) werden erst erzeugt, wenn eine entsprechende Konfigurationseinstellung (das Flag EDITF_AUDITCERTTEMPLATELOAD) auf der Zertifizierungsstelle gesetzt wurde.

certutil –setreg policy\EditFlags +EDITF_AUDITCERTTEMPLATELOAD

Anschließend ist ein Neustart des Zertifizierungsstellen-Dienstes erforderlich, um die Einstellungen anzuwenden.

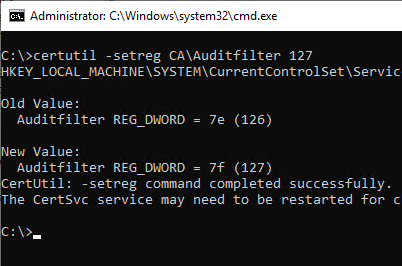

Auditeinstellungen auf Zertifizierungsstellen-Ebene aktivieren

Neben der Möglichkeit, die Auditeinstellungen über die Zertifizierungsstellen-Verwaltungskonsole zu konfigurieren, können sie auch mit dem folgenden Kommandozeilen-Befehl gesetzt werden.

certutil -getreg CA\Auditfilter {Wert}

Nach der Änderung ist ein Neustart des Zertifizierungsstellen-Dienstes nötig, damit die Einstellungen angewendet werden.

Auditeinstellungen auf Betriebssystem-Ebene überprüfen

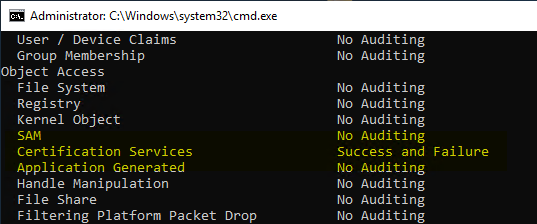

Die Auditeinstellungen auf Betriebssystem-Ebene können mit folgendem Befehl abgefragt werden. Im Bereich "Object Access" gibt es eine Kategorie "Certification Services".

auditpol.exe /get /category:*

Werden die Certification Services per Gruppenrichtlinie für Auditierung konfiguriert, werden die Standard-Auditeinstellungen deaktiviert. Wenn keine Auditierungseinstellung über eine übergeordnete Gruppenrichtlinie (beispielsweise die Microsoft Security Baselines) gesetzt werden, sollte eine entsprechende Gruppenrichtlinie für eine Zertifizierungsstelle daher auch die Standard-Auditeinstellungen enthalten. Siehe hierzu Artikel "Standard-Auditierungsregeln für Windows Server Betriebssysteme".

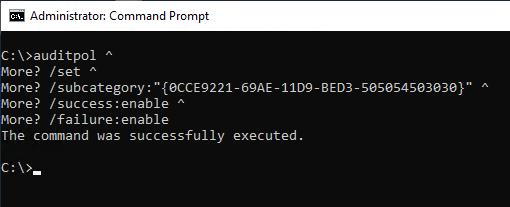

Auditeinstellungen auf Betriebssystem-Ebene per Kommandozeile konfigurieren

Um die Auditierung für Zertifizierungsstellen-Ereignisse auf Betriebssystem-Ebene zu aktivieren, kann folgender Kommandozeilen-Befehl verwendet werden:

auditpol /set /subcategory:"{0CCE9221-69AE-11D9-BED3-505054503030}" /success:enable /failure:enable

Die Auditierungseinstellungen per Kommandozeile zu setzen, sollte immer nur als Notlösung verstanden werden, da sie jederzeit durch eine Gruppenrichtlinie mit abweichenden Einstellungen wieder aufgehoben werden können. Diese Methode eignet sich also vorwiegend für Offline-Zertifizierungsstellen. Bei Active Directory integrierten Zertifizierungsstellen sollten die Auditeinstellungen zentral über eine Gruppenrichtlinie gesetzt werden.

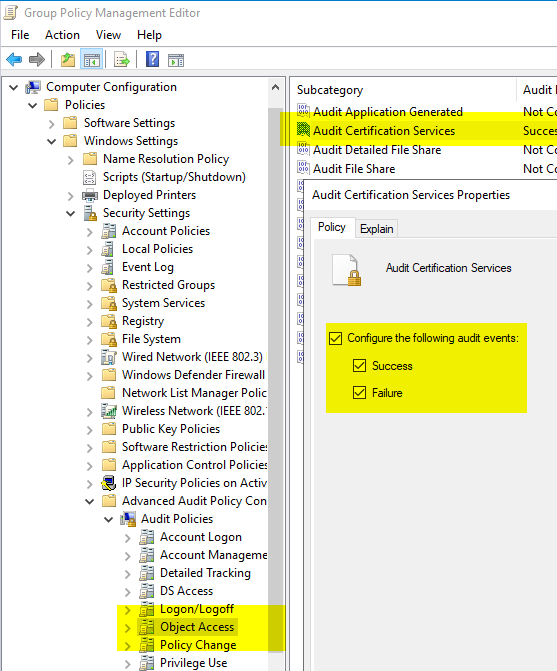

Auditeinstellungen auf Betriebssystem-Ebene per Gruppenrichtlinie konfigurieren (empfohlen)

Die Einstellungen befinden sich unter "Computer Configuration" – "Policies" – "Windows Settings" – "Security Settings" – "Advanced Audit Policy Configuration" – "Audit Policies" – "Object Access". Dort gibt es eine Kategorie "Audit Certification Services", welche auf "Success" und "Failure" gesetzt werden sollte.

Werden die Certification Services per Gruppenrichtlinie für Auditierung konfiguriert, werden die Standard-Auditeinstellungen deaktiviert. Wenn keine Auditierungseinstellung über eine übergeordnete Gruppenrichtlinie (beispielsweise die Microsoft Security Baselines) gesetzt werden, sollte eine entsprechende Gruppenrichtlinie für eine Zertifizierungsstelle daher auch die Standard-Auditeinstellungen enthalten. Siehe hierzu Artikel "Standard-Auditierungsregeln für Windows Server Betriebssysteme".

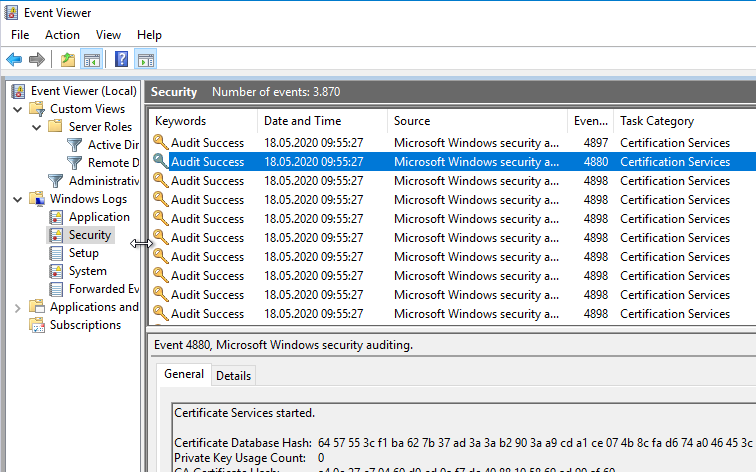

Ergebniskontrolle

Nachdem die Auditeinstellungen an beiden Stellen aktiviert wurden, sollte die Zertifizierungsstelle beginnen, entsprechende Ereignisse in das Sicherheitsprotokoll zu schreiben.

Weiterführende Links:

- Übersicht über die von der Zertifizierungsstelle generierten Audit-Ereignisse

- Standard-Auditierungsregeln für Windows Server Betriebssysteme

- Performanceprobleme bei Auditierung von "Start and stop Active Directory Certificate Services"

- Die Rollenkonfiguration für den Registrierungsdienst für Netzwerkgeräte (NDES) schlägt fehl mit Fehlermeldung "Failed to enroll RA certificates. The RPC Server is unavailable. 0x800706ba (Win32: 1722 RPC_S_SERVER_UNAVAILABLE)"

6 Gedanken zu „Konfiguration der Überwachung von Sicherheitsereignissen (Auditierungseinstellungen) für Zertifizierungsstellen“

Kommentare sind geschlossen.