Nachfolgend wird beschrieben, an welcher Stelle eingesehen werden kann, welcher symmetrische Algorihmus für die Verschlüsselung einer erhaltenen E-Mail verwendet wurde, und welcher Hashalgoritmus für eine signierte E-Mail verwendet wurde.

Im Folgenden werden zwei Vorgehensweisen beschrieben:

- Ermitteln über Outlook

- Ermitteln über MFCMAPI und certutil

Ermitteln über Outlook

Kennen Sie TameMyCerts? TameMyCerts ist ein Add-On für die Microsoft Zertifizierungsstelle (Active Directory Certificate Services). Es erweitert die Funktion der Zertifizierungsstelle und ermöglicht die Anwendung von Regelwerken, um die sichere Automatisierung von Zertifikat-Ausstellungen zu realisieren. TameMyCerts ist einzigartig im Microsoft-Ökosystem, hat sich bereits in unzähligen Unternehmen auf der ganzen Welt bewährt und steht unter einer freien Lizenz. Es kann über GitHub heruntergeladen und kostenlos verwendet werden. Professionelle Wartung wird ebenfalls angeboten.

Funktioniert nicht, wenn die Nachricht nur verschlüsselt, aber nicht signiert wurde. In diesem Fall stehen die Schaltflächen nicht zur Verfügung.

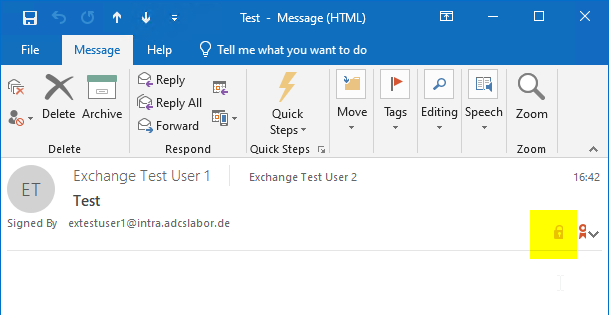

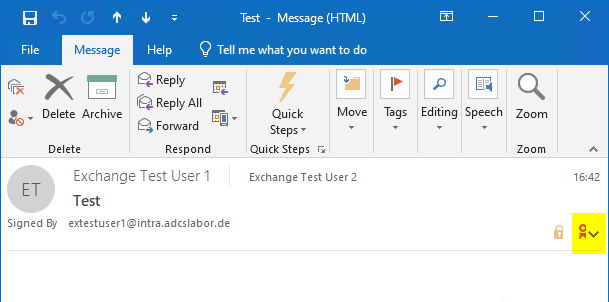

Wurde eine E-Mail empfangen, welche sowohl signiert als auch verschlüsselt ist, erscheinen oben rechts über dem Nachrichtenkörper zwei Schaltflächen.

Über beide Schaltflächen gelangt man an das Ziel.

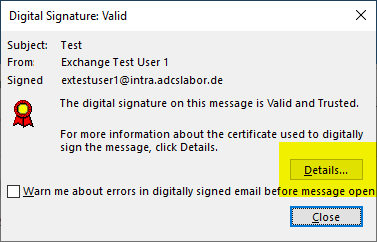

Bei der Signatur-Schaltläche muss zunächst noch auf "Details" geklickt werden.

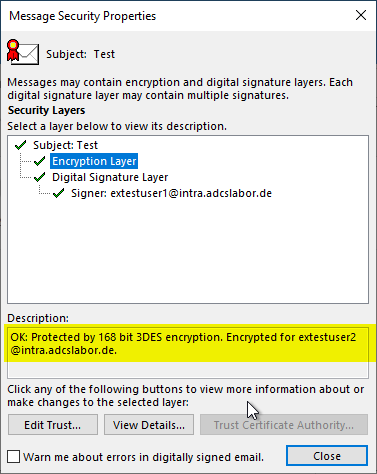

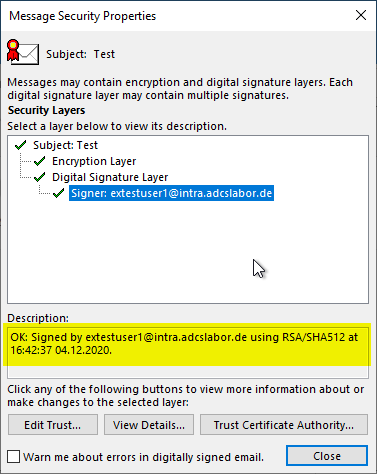

Die Informaton über den Verschlüsselungs-Alorithmus findet man im Bereich "Encryption Layer".

Die Information über den Hashalgorithmus findet man im Berreich "Signer".

Ermitteln über MFCMAPI und certutil

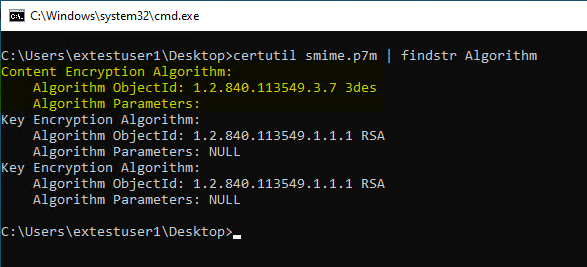

Hat man eine verschlüsselte S/MIME Nachricht mittels MFCMAPI exportiert, kann man den Algorithmus mit certutil ermitteln:

certutil smime.p7m | findstr Algorithm

Weiterführende Links:

Externe Quellen

- stephenegriffin / mfcmapi (GitHub)

- View certificates – Outlook (Microsoft)

2 Gedanken zu „Microsoft Outlook: Einsehen, welcher Algorithmus für eine S/MIME verschlüsselte oder signierte E-Mail verwendet wurde“

Kommentare sind geschlossen.